1-7漏洞规划版权归属于Gh0stkey大表哥,漏洞版权归个人所有,未经同意,谢绝转载。

1-7漏洞规划版权归属于Gh0stkey大表哥,漏洞版权归个人所有,未经同意,谢绝转载。

---------------------------------------------------------------------------------------------

经验浅谈:

1.SQL注入漏洞

案例:

某政府SQL注入

漏洞地址:www.xxx.gov.cn/getType1ListBypcode.action?pcode=xxx

2.未授权

常见的未授权:

后台空口令

案例:

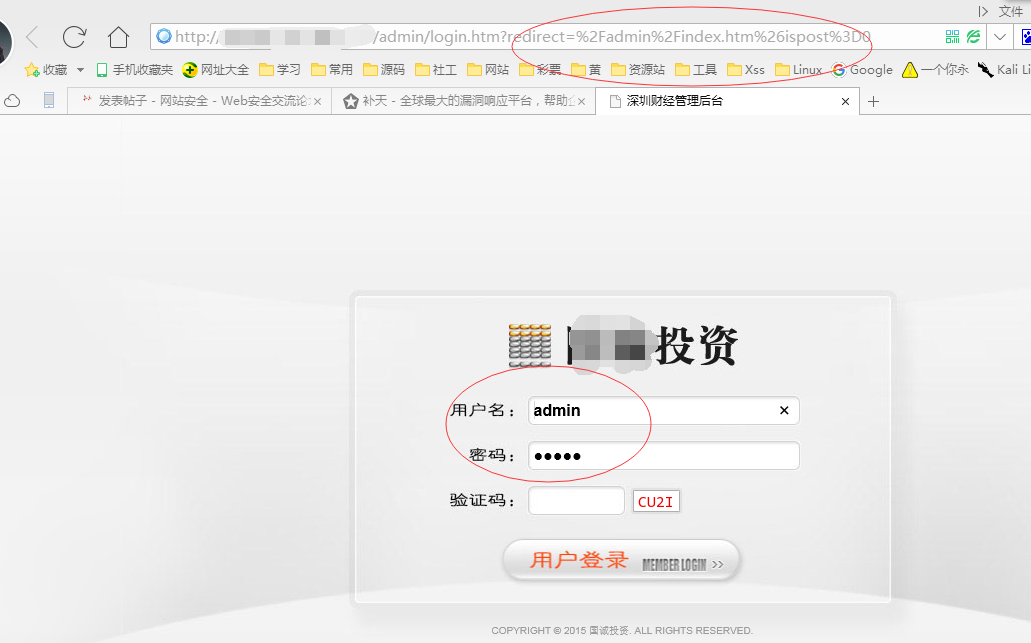

某投资公司后台空口令

漏洞地址:http://xxxx.com/admin/login.htm? ... ex.htm%26ispost%3D0

案例:

redis未授权访问

如何进行getwebshell:条件有网站的绝对路径

3.逻辑漏洞

1.支付逻辑

经验:改支付的post提交参数(burp抓包)

------------------------------

2.业务逻辑

1.经验:用户中心(登录、注册、找回)等处……

2.业务活动页面

案例:

爱奇艺3元15天会员活动反复支付漏洞

漏洞地址:

4.代码执行

常见的:st2代码执行漏洞

经验:找带有 .action | .do | .jsp | .html等……URL拓展名(后缀名)

5.反序列化

常见存在反序列化漏洞的web应用程序:weblogic、jboss

经验:

寻找如下端口:7001,1098,1099,4444,4445,8080,8009,8083,8093

6.弱口令

What the 弱口令?带顺序\纯数字\纯英文..

1.人性的弱点-心理学密码:

人名、媳妇名字、生日、手机号、喜欢的东西(偶像:exo、手表、包)、家长(亲戚)的相关信息。

后台弱口令的经验:

一般后台的用户名为“admin”、“manager”、“domain”,密码为admin,admin888,root,123456……

2.个人用户弱口令用户名:

分析所在网站的账号规则:百度帖吧=》邮箱、手机号

7.越权

举例子:

你想操你的女神

阻挡你的是:女神的反抗不让你脱内裤

越过:下药让女神昏睡,阻止女神反抗你脱他内裤。

实际:

阻挡:后台验证为JavaScript

越过:禁止JavaScript脚本的加载

推荐的利用漏洞的工具:sqlmap、burpsuite、st2漏洞利用工具

8.子域名漏洞挖掘、C段漏洞挖掘、开放端口入侵

1.什么是子域名呢?

案例:

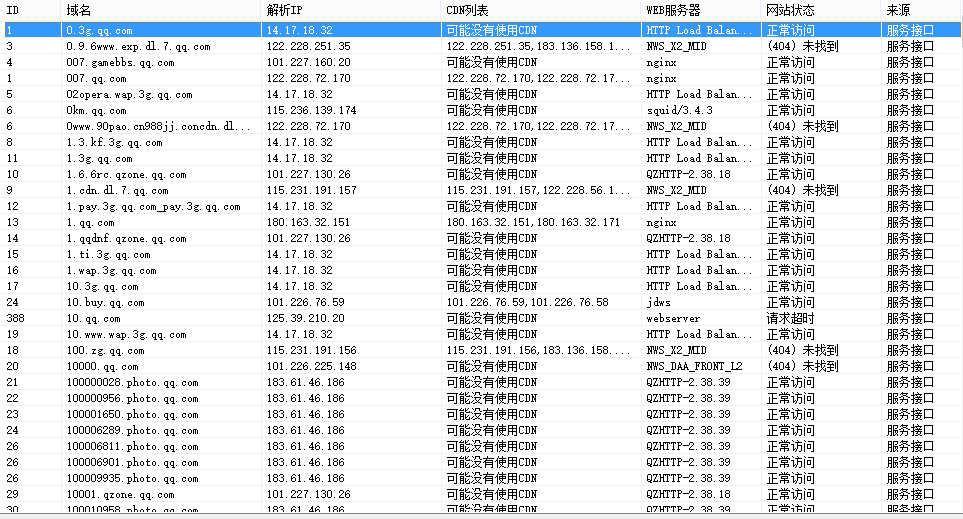

简单来说就是二级域名,例如目标地址是www.qq.com

那么子域名3g.qq.com,i.qq.com……xxx.qq.com这些就是它的子域名(二级域名/三级域名)

推荐工具Layer子域名挖掘工具

2.什么是c段呢?

1-255这个ip段,比如192.168.1.1-192.168.1.255,意思就是从1到255,大家应该都懂,所以我就不说了。

3.什么是端口呢?

代理服务器常用以下端口: (1). HTTP协议代理服务器常用端口号:80/8080/3128/8081/9080 (2). SOCKS代理协议服务器常用端口号:1080 (3). FTP(文件传输)协议代理服务器常用端口号:21 (4). Telnet(远程登录)协议代理服务器常用端口:23 HTTP服务器,默认的端口号为80/tcp(木马Executor开放此端口); HTTPS(securely transferring web pages)服务器,默认的端口号为443/tcp 443/udp; Telnet(不安全的文本传送),默认端口号为23/tcp(木马Tiny Telnet Server所开放的端口); FTP,默认的端口号为21/tcp(木马Doly Trojan、Fore、Invisible FTP、WebEx、WinCrash和Blade

Runner所开放的端口); TFTP(Trivial File Transfer Protocol ),默认的端口号为69/udp; SSH(安全登录)、SCP(文件传输)、端口重定向,默认的端口号为22/tcp; SMTP Simple Mail Transfer Protocol (E-mail),默认的端口号为25/tcp(木马Antigen、Email

Password Sender、Haebu Coceda、Shtrilitz Stealth、WinPC、WinSpy都开放这个端口); POP3 Post Office Protocol (E-mail) ,默认的端口号为110/tcp; WebLogic,默认的端口号为7001; Webshpere应用程序,默认的端口号为9080; webshpere管理工具,默认的端口号为9090; JBOSS,默认的端口号为8080; TOMCAT,默认的端口号为8080; WIN2003远程登陆,默认的端口号为3389; Symantec AV/Filter for MSE ,默认端口号为 8081; Oracle 数据库,默认的端口号为1521; ORACLE EMCTL,默认的端口号为1158; Oracle XDB( XML 数据库),默认的端口号为8080; Oracle XDB FTP服务,默认的端口号为2100; MS SQL*SERVER数据库server,默认的端口号为1433/tcp 1433/udp; MS SQL*SERVER数据库monitor,默认的端口号为1434/tcp 1434/udp; windows文件和打印机共享和SAMBA/WINS Regisrtation端口号139 案例:

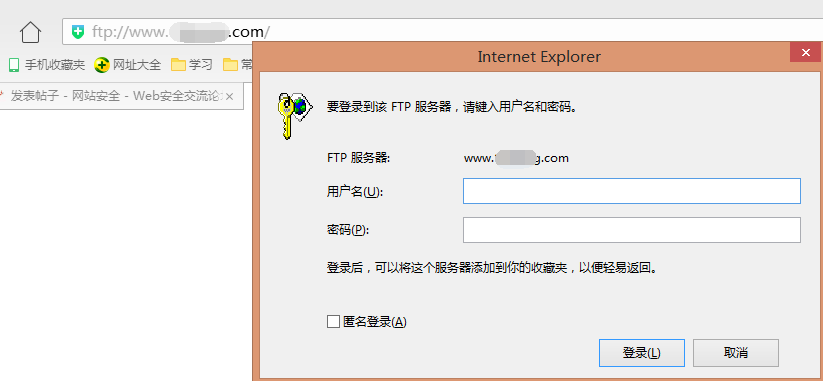

义乌某论坛21端口开放,21端口属于FTP端口,常见的入侵方式就是爆破吧。

漏洞地址:ftp:url

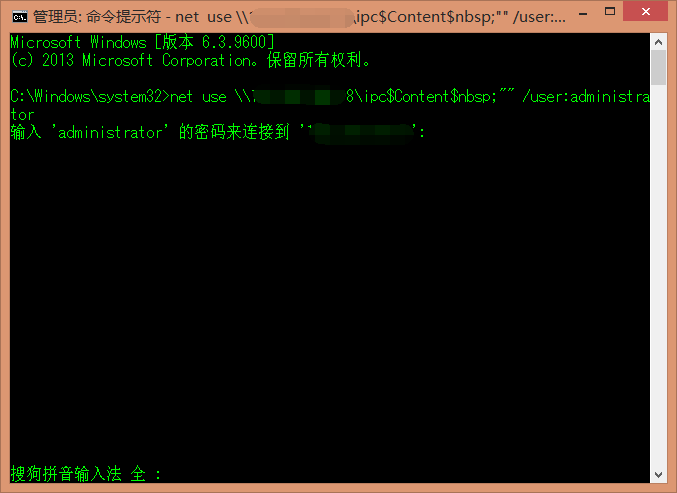

某厂商139端口开放

执行命令:net use \\file:///C:\Users\ADMINI~1\AppData\Local\Temp\%W@GJ$ACOF(TYDYECOKVDYB.pngip\ipc$Content$nbsp;"" /user:administrator

也就差不多了吧,小编已经把我毕生所学全部奉献出来了,不回帖怎能对得起,大牛勿喷。

|