wooyun@三好学生

POC下载地址

0x00简介

Microsoft Office Word 2003, 2007 Remote Code Execution Vulnerability

0x01已知成功环境

Word 2003, 2007 SP3 on Windows XP, 7, 8, 8.1 all up to this date.

0x02poc文件说明

Create-Recordset.hta:用来生成recordset.txt和dldrun.vbs

poc.bin:用来填充至Word文件

POC-Generator.vbs:运行后生成poc

Readme + Instructions.rtf:英文说明文档

0x03简单原理说明

1、漏洞说明:

Word允许通过调用 ADO 对象实现任意代码执行。

2、poc说明:

打开恶意word文档后:

默认从远程服务器下载recordset.txt保存至本地启动项并命名为poc.hta;

poc.hta的功能为下载dldrun.vbs;

dldrun.vbs的功能为运行计算器;

0x04poc修改

测试POC-Generator.vbs至少发现3处需要修改

1、添加ip

strURL变量未指定服务器ip,需要手动设置

2、去掉累赘

"Plase tell me the file name of the executable, with the .exe extension, to download and run","EXE name"根本就是无用功能,可以删掉

3、对启动项路径判断错误

ax.WriteLine("svd = ""\users\"" + f + ""\appdata\roaming\microsoft\windows\start menu\programs\startup\poc.hta""")该句会指向一个错误路径导致无法写入

0x05实际测试

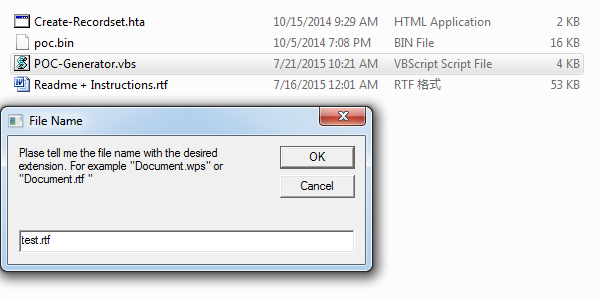

1、按上述操作修改POC-Generator.vbs并运行

如图:

2、将recordset.txt和dldrun.vbs上传至服务器

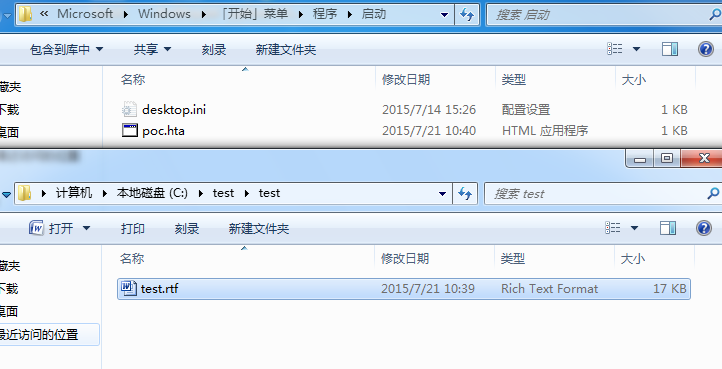

3、本地运行test.rtf后启动项生成poc.hta

如图:

4、下次开机运行poc.hta下载dldrun.vbs弹出计算器

0x06补充说明

doc/docx/rtf测试均成功

|