|

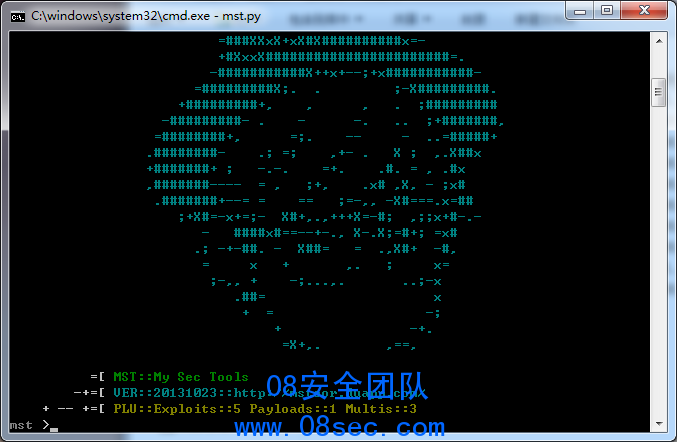

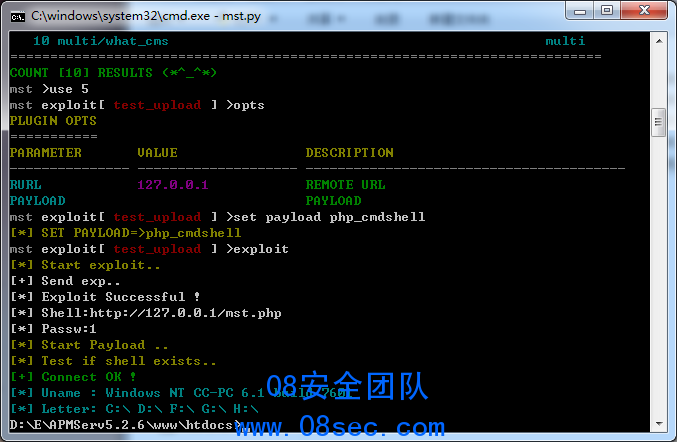

Mst是一款Python2.7编写的小漏洞利用平台,可运行在windows | Backtrack | maxosx 等系统,专注于web漏洞的测试和各种利用插件的编写。 不懂怎么介绍,来看下截图吧~ 在windows上运行:

Backtrack 需要注意=>执行请输入命令python2.7 mst.py 你懂的) 需要注意=>执行请输入命令python2.7 mst.py 你懂的)

MacosX:

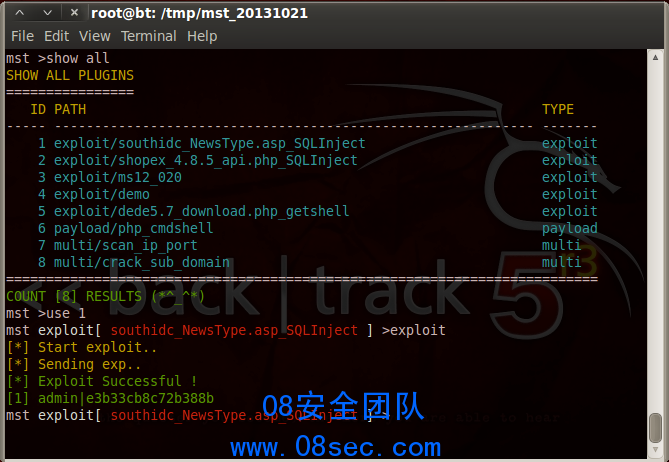

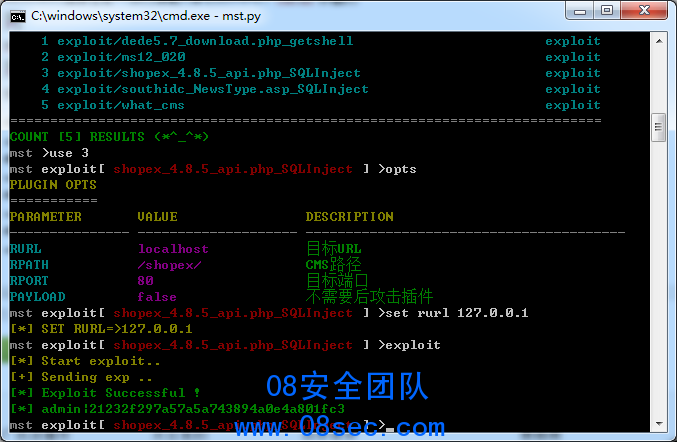

好了,这可不光是为了好看的 来实例讲解一下使用的基本流程~ 来实例讲解一下使用的基本流程~

- #列出所有的exploit插件

- show exploit

- #载入插件

- use 1

- #设置参数

- set rurl www.ihonker.org

- #开始攻击

- exploit

基本的使用就这样,还有其他的命令可以自己琢磨或者参考使用指南~

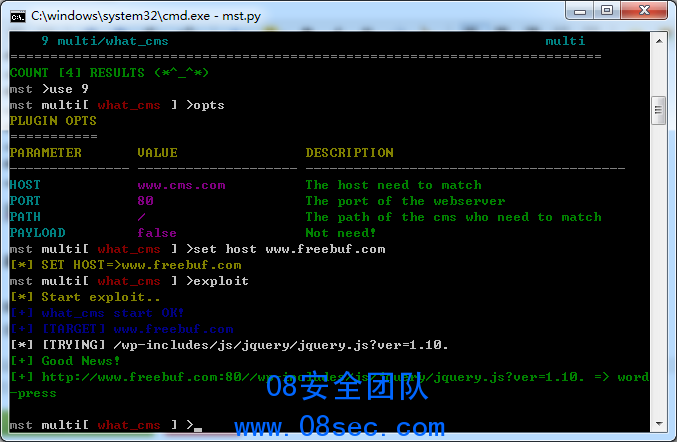

除了简单的攻击,还有其他辅助的插件还有后渗透攻击插件 比如要扫描网站的端口,或者扫描网站的cms系统~可以使用multi插件:

还有后渗透攻击插件,目前只写了一个~个人精力有限,你有兴趣也可以参考插件编写指南~~~

还有更有趣的~就是自动攻击了 =.=

我们先用sameIP_web[chinaz]这个插件查询要扫描的目标的同IP站点,会自动保存到output/目录下~(各种要扫描的ip列表之类的也需要放到这个目录)

然后

load autofuck

输入要自动攻击的设置(插件需要的设置是什么就是什么)

比如:rurl

然后选择要攻击的目标的列表文件,(直接输入前面的ID)

然后直接回车即可~~

MST 目前的“官网”:http://mstoor.duapp.com

(各种插件的提交更新使用都在这里~)

下载地址:http://mstoor.duapp.com/?do=download |