本帖最后由 BattleHeart 于 2015-4-11 09:17 编辑

初步认识栈溢出漏洞

1. 什么是栈?

栈是一种机制,计算机用它来将参数传递给函数,也可以用于放入局部函数变量,函数返回地址,它的目的是赋予程序一个方便的途径来访问特定函数的局部数据,并从函数调用者那边传递信息。栈的作用如同一个缓冲区,保存着函数所需的所有信息。在函数的开始时候产生栈,并在函数的结束时候释放它。栈一般是静态的,也意味着一旦在函数的开始创建一个栈,那么栈就是不可以改变的。栈所有保存的数据是可以改变的,但是栈的本身一般是不可以改变的。

2. 缓冲溢出分为两种,一种是栈溢出,一种是堆溢出。

3. 如何找到栈?

EIP:扩展指令指针。在调用函数时,这个指针被存储在栈中,用于后面的使用。在函数返回时,这个被存储的地址被用于决定下一个将被执行的指令的地址。

ESP:扩展栈指针。这个寄存器指向栈的当前位置,并允许通过使用push和pop操纵或者直接的指针操作来对栈中的内容进行添加和移除。

EBP:扩展基指针。这个寄存器在函数的执行过程中通常是保持不变的。它作为一个静态指针使用,用于只想基本栈的信息,例如,使用了偏移量的函数的数据和变量。这个指针通常指向函数使用栈底部。

4. 通过实践来进行处理

首先演示一下栈的形成:下面是以下代码;

[C] 纯文本查看 复制代码

#include<stdio.h>

int main()

{

_asm

{

push 0x12345678

pop eax

}

}

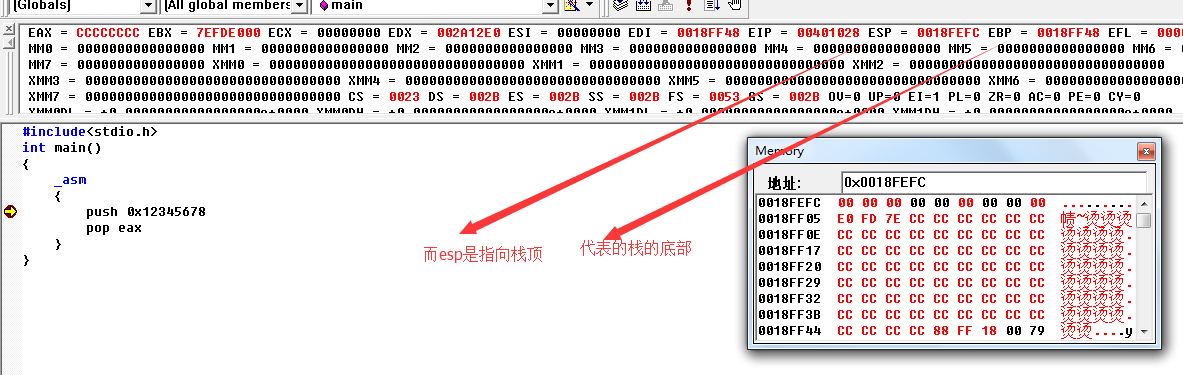

我们可以在VC++6.0 进行调试来观察一下esp和eip以及ebp的状态变化;

1

我们F11来进行跟进下,就会发现esp栈顶指针会跟随变化,因为我们向栈中压人了12345678这样四个字节的数据,指针会减小4个字节的。

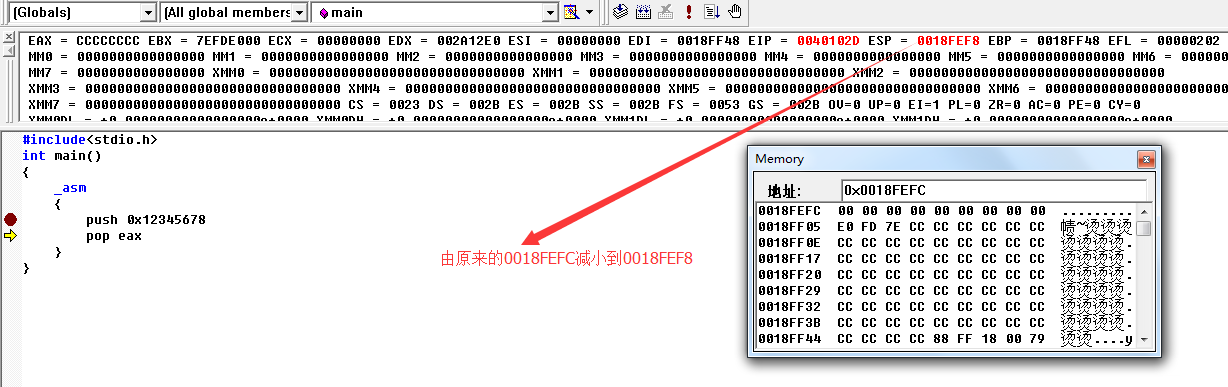

2

而我们pop的时候就会发现栈顶指针就变大成为了原来的样子。这就告诉我们一个道理栈中压人数据的时候栈顶指针是变小的,而弹出栈的时候栈顶指针是变大的。也就是栈底地址高于栈顶地址。

接下来演示函数内栈的调用过程。

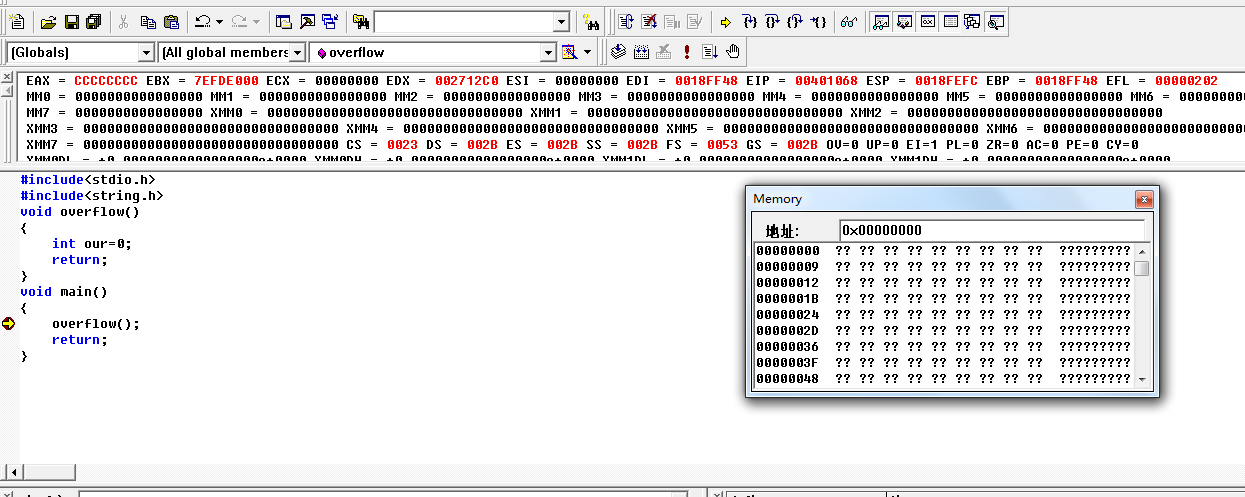

3

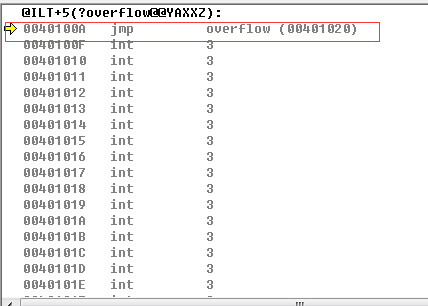

首先没有进入到overflow函数里面的的时候ebp和esp都是有值得,说明外面的main函数也有栈的实现。我们反汇编看一下具体栈的实现。F11单步走一下就会发现一个跳转jmp跳转到函数overflow。

4

这时候后我们单步运行F11。

[C] 纯文本查看 复制代码

00401020 push ebp

00401021 mov ebp,esp

00401023 sub esp,44h

00401026 push ebx

00401027 push esi

00401028 push edi

00401029 lea edi,[ebp-44h]

0040102C mov ecx,11h

00401031 mov eax,0CCCCCCCCh

00401036 rep stos dword ptr [edi]

5: int our=0;

00401038 mov dword ptr [ebp-4],0

6: return;

就会看到如上代码,这时候我们来进一步分析一下。首先它将ebp指针压人栈内,将当前的esp指向的地址给了ebp,这时候esp减小了44h,这时候在堆栈中又开辟了一个长度为44h的一个新的栈空间。从我们分析可以得出dword ptr[ebp-4],0这个局部变量是存放在新的栈空间里面的。ebp-4远远小于44h空间大小。局部变量是存放在栈中的。

通过这个例子我们可以得出一个结论就是:

栈中存放的数据是什么?

如果程序要调用某个函数,那么计算机就会自动将函数返回后执行的指令地址先压入栈里,等函数调用完之后再从中取出,跳转到该处执行。

溢出的原因?

正式因为先放入栈的地址在前,而后放入栈的数据一旦过长,就会覆盖到前面的地址这就会导致程序发生错误。

下面来看一下如下的例子来演示栈溢出现象;

[C] 纯文本查看 复制代码

#include<stdio.h>

#include<string.h>

#include<windows.h>

void overflow(char *buf)

{

char des[5]="";

strcpy(des,buf);

return;

}

void main(int argc,char *argc[])

{

LoadLibrary("user32.dll");

char longbuf[100]="aaaaaaaaaaaabbbbcccccccccccc";

overflow(longbuf);

return;

}

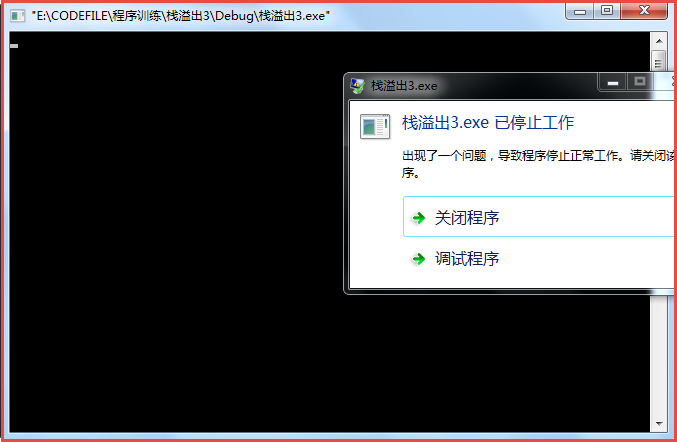

程序一运行就会停止工作:

5

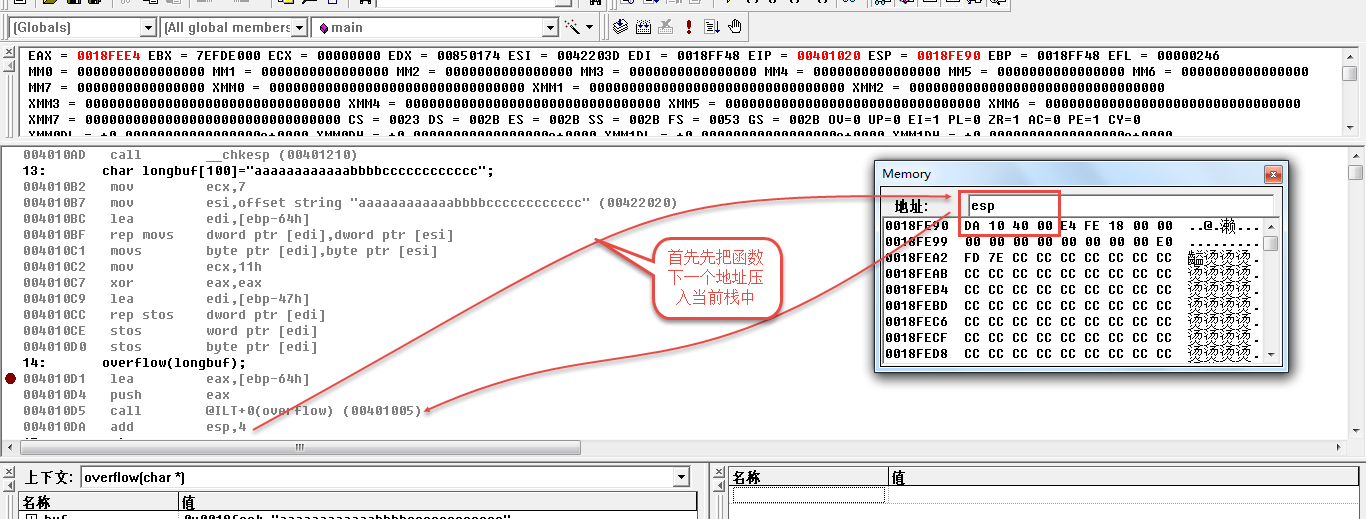

下面我们来但不跟踪一下程序:

6

首先先把函数下一个地址以及参数压入栈中:

7

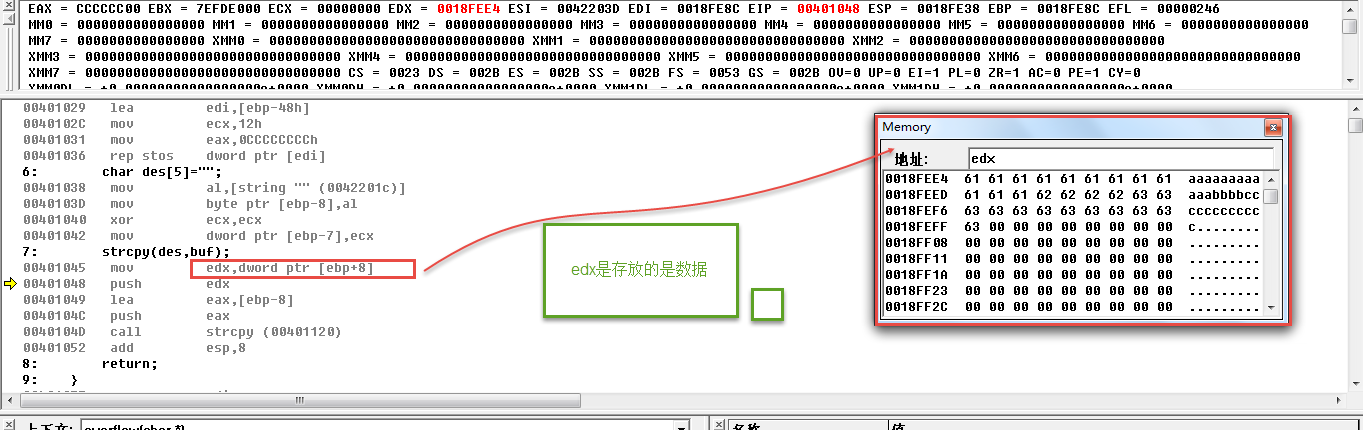

这时候但不运行到了strcopy这里:这是我们会发现将参数的值出来放在寄存器edx里面了,请看下面图:48 FF 18 00

8

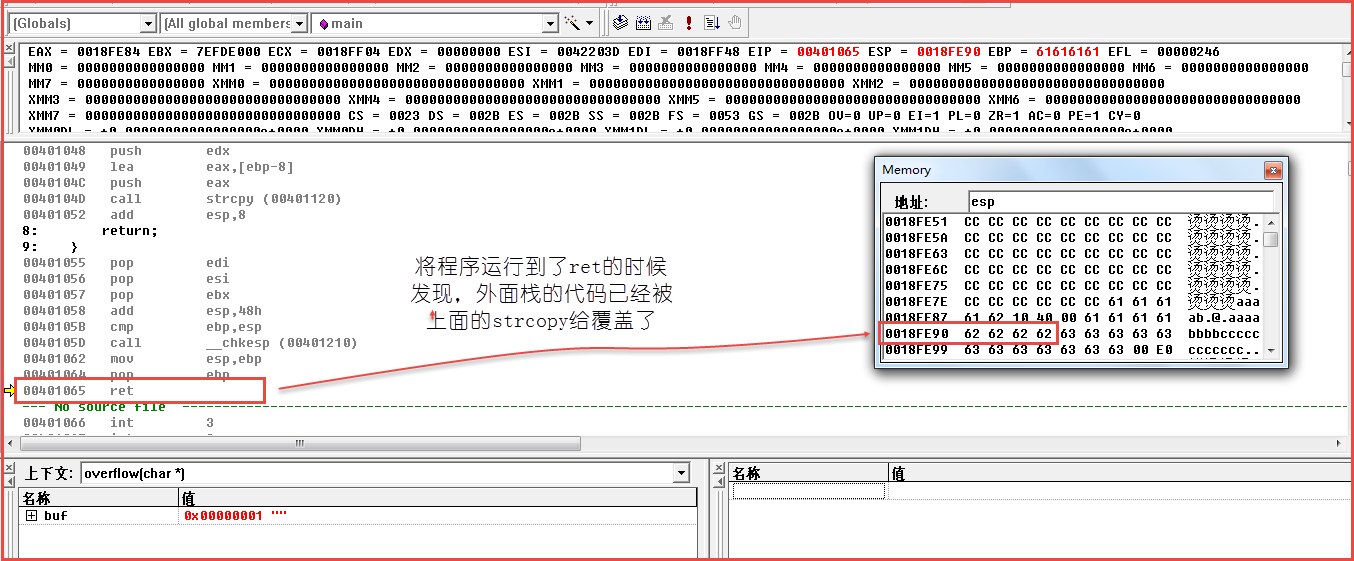

这时候将程序运行到了ret的时候发现程序被strcopy给覆盖了。

9

返回地址变成了62626262;

这是返回地址是错误的所以就会爆出该内存不可读之类的错误提示。

接下来的操作就是将溢出的地址跳转到一个地方然后对让它执行我们要执行的操作,执行完之后再跳转回真实的返回地址就达到了我们想要的目的。

我们分两个环节来讲。上面讲述的是栈溢出的原理,下面的一个章节用来将栈溢出的利用。

我也不知道这篇帖子适不适合发在这里,如果不适合请版主移除去,多有得罪还请包涵,如果有些错的地方希望各位大神指正。

|